De afgelopen jaren hebben zowel aanvallers als verdedigers hun mogelijkheden in het oneindige kat-en-muisspel vergroot. Aanvallers hebben hun phishing-activiteiten opgeschaald om inloggegevens en identiteiten te stelen. Verdedigers hebben een zero trust-beveiligingsaanpak aangenomen, waarbij gebruikers vaak hun mobiele apparaten gebruiken om zich te authenticeren in hun desktopapplicaties. De achtervolging gaat door.

In een recente, behoorlijk fascinerende campagne, aanvallers hebben deze recente vooruitgang van de verdedigers uitgebuit door gebruik te maken van een aanvalsoppervlak op de desktop om een kwaadaardige mobiele applicatie (iPhone) te verspreiden.

Schadelijke iPhone-applicaties zijn niet gemakkelijk de app store binnen te sluipen. Als ze succesvol zijn, kunnen ze op verschillende manieren worden gebruikt om identiteitsdiefstal uit te voeren. Vertrouwt u erop dat het mobiele apparaat van uw medewerkers hen authenticeert in uw met SSO verbonden applicaties? Zorg ervoor dat ze beschermd zijn.

TL;DR – Aanvalsstappen

- Distributie – Malvertising op een populaire gratis streamingwebsite.

- Valse video-oplichting – Gebruikers vragen een QR-code te scannen met hun mobiele apparaat.

- Cross-apparaathoppen – De QR-code opent een zelfgemaakte social engineering-landingspagina op het mobiele apparaat van de werknemer.

- payload – De aanval leidt de gebruiker ertoe een kwaadaardige mobiele app uit de app store te downloaden.

Distributie

Volgens LayerX-onderzoeken begint de aanval met een prominente malvertisingcampagne van een URL van een nepvideo. Bij deze aanval werd de malvertising verspreid via een populaire streamingwebsite, hxxps://fmovies.to (wereldwijd #715!). Er moet worden benadrukt dat dezelfde malvertisinginfrastructuur ook op andere websites werd gepusht, waarvan er vele gratis streaming van films, sportwedstrijden en tv-shows aanbieden.

Dit is een goed moment om onszelf een fundamentele waarheid over internet te herinneren: als het gratis is, ben jij het product!

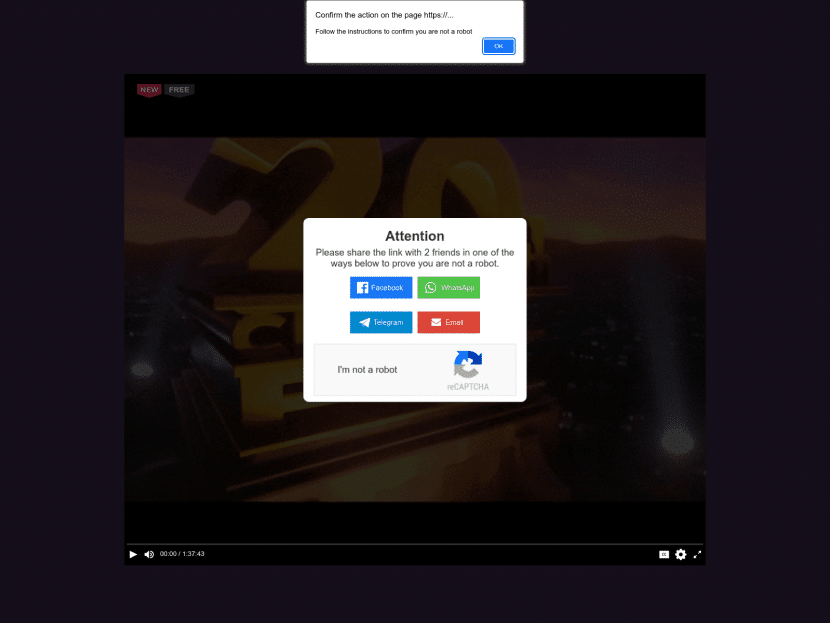

nep video

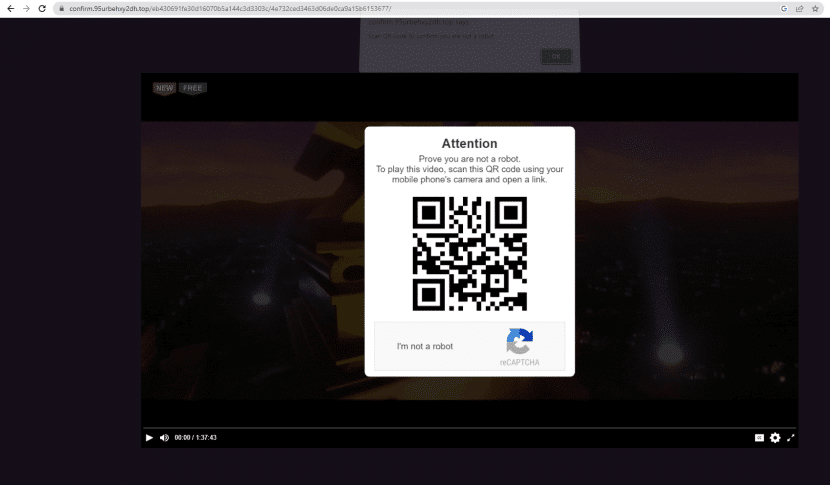

De malvertising-payload is een URL van een nepvideo die de gebruiker hoopte te bekijken.

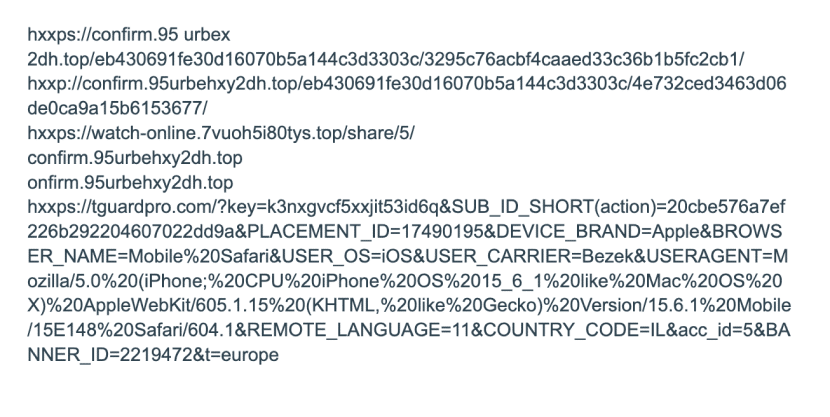

Valse videopayload van de malvertisingcampagne

Na twee seconden in de video wordt het scherm bedekt met een QR-code en instructies om deze te scannen met een mobiel apparaat. Deze pagina (evenals verschillende andere exemplaren) werd onderschept door de LayerX real-time engine voor bedreigingspreventie, die verdachte webpagina's vanuit de browser scant.

Het is de moeite waard te vermelden dat dezelfde infrastructuur elke keer verschillende landingspagina's verspreidt. Daarom schatten we dat het een onafhankelijke onderneming is die inkomsten genereert met de weergave van landingspagina's. We geloven ook dat de eigenaar niet dezelfde is als die van de volgende stap van de aanval.

Hier is nog een voorbeeld van een andere prompt die werd geïnitieerd door de nepvideo:

hxxps://watch-online.7vuoh5i80tys.top/share/5/

Vanzelfsprekend geeft het scannen van de QR-code geen toegang tot de film, maar leidt het tot de volgende stap van de aanval, uitgevoerd op het mobiele apparaat. Gooi uw popcorn echter niet weg, zoals deze social engineering-aanval zal binnenkort geweldig acteerwerk en speciale effecten vertonen...

Sociale engineering van mobiele apparaten

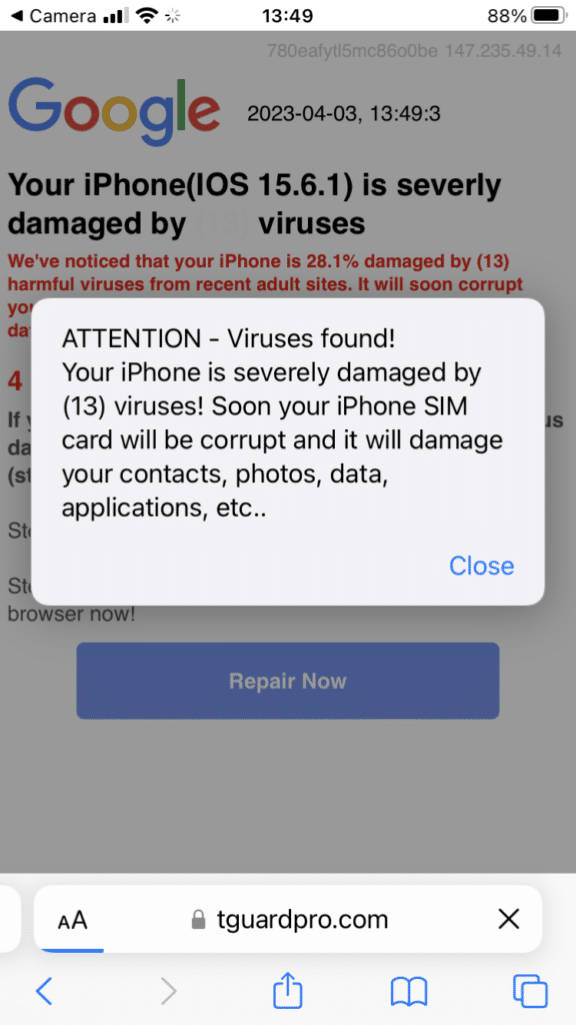

Het dreigingsonderzoeksteam van LayerX heeft deze aanval onderzocht en er toegang toe gehad vanaf een mobiel iPhone-apparaat. De QR-code opent een kwaadaardige landingspagina met een valse beveiligingsprompt.

Valse iPhone-beveiligingsprompt

De prompt toont enge waarschuwingen voor virussen die op het apparaat zijn gevonden en die binnenkort de simkaart van het apparaat zullen beschadigen!

De URL laat zien dat de landingspagina gebruik maakt van de metagegevens van het apparaat waartoe het toegang heeft en een op maat gemaakte landingspagina bouwt. Er is niets bijzonders aan de inhoud, behalve dat deze wordt gebruikt voor social engineering; alle apparaatkenmerken zijn toegankelijk voor mobiele landingspagina's.

Dit 'cross-device hopping' is een geweldige techniek die door aanvallers wordt gebruikt om standaardbeveiligingssystemen te misleiden. Zodra een gebruiker een kwaadaardige QR-code scant, kan de organisatie het zicht op het getroffen mobiele apparaat verliezen.

Omdat wij LayerXers verwachtten een film te zien, hadden we geen andere keuze dan op de knop 'nu repareren' te klikken en te kijken wat er daarna gebeurt.

payload

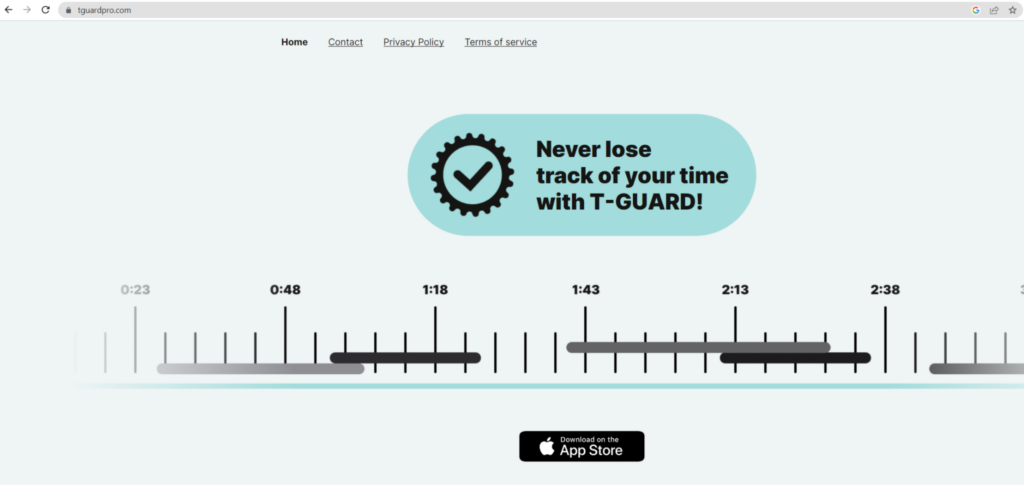

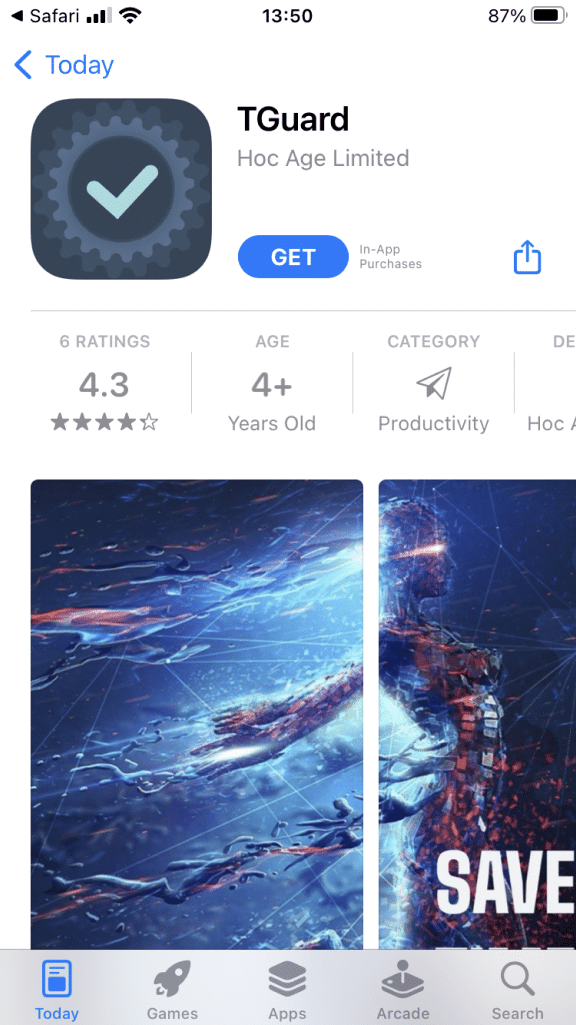

TGuard-applicatie

De link leidde ons naar deze mobiele app-pagina met TGuard, die inmiddels uit de app store is verwijderd. De app claimt productiviteitsfunctionaliteiten te bieden (zoals tijdregistratie) en is mogelijk gericht op zowel zakelijke gebruikers als reguliere gebruikers.

Hoewel de mobiele app is verwijderd, is de website van de operators nog steeds in de lucht:

Samengevat

Deze creatieve campagne is een uitstekend voorbeeld van hoe aanvallers gemakkelijk de bedrijfsperimeter kunnen infiltreren door gebruik te maken van het menselijke element. Het is dezelfde menselijke zwakte die ervoor zorgt dat we gratis streaming-sites zien als een rechtvaardige, filantropische onderneming, een duistere QR scannen en vervolgens een mobiele applicatie van een onbekende bron installeren.

De functionele innovatie van deze aanval is het cross-device hoppen. Ik denk dat slechts een handvol bedrijven vandaag de dag in staat zijn een dergelijke aanval te detecteren die zich richt op de onbeheerde mobiele apparaten van werknemers.

IOC: