De afgelopen jaren zijn we getuige geweest van een ongekende groei van cyberaanvallen afkomstig van internet: phishing-schema's, social engineering, malwaresites en andere kwaadaardige aanvallen. Een van de belangrijkste beveiligingsdiensten die tegenwoordig op de markt worden aangeboden voor gebruikersbescherming tegen deze bedreigingen zijn op reputatie gebaseerde URL-filters.

Op reputatie gebaseerde beveiligingsdiensten bepalen het beveiligingsniveau van een URL op basis van de reputatie van het domein. Deze diensten vragen de gebruiker om het bezoeken van onveilige websites uit te stellen door de verbindingen ervan te blokkeren op het moment van het bezoek. De effectiviteit ervan is de laatste tijd echter aanzienlijk afgenomen.

Niet-gelabelde URL's die afkomstig zijn van een legitiem domein kunnen de reputatie van het oorspronkelijke domein krijgen. Phishing-aanvallen maken misbruik van deze functie en verbergen hun kwaadaardige aanvallen onder legitieme domeinen om beveiligingsfilters te omzeilen. Dit vormt een grote inbreuk op de beveiliging die moet worden beantwoord.

In dit artikel leggen we uit waarom en wat eraan gedaan kan worden.

Wat is op reputatie gebaseerde beveiliging?

Beveiligingsdiensten voor de reputatie van websites beschermen gebruikers tegen kwaadaardige of ongepaste inhoud op internet, meestal via een oplossing voor URL-filtering. Ze bepalen het beveiligingsniveau van de website op basis van de webreputatie. Webreputatie wordt geproduceerd door verschillende statistieken te berekenen, zoals de leeftijd en de geschiedenis van de URL, IP-reputatie, hostinglocatie, populariteit en nog veel meer. De statistieken variëren enigszins tussen de verschillende leveranciers, maar het concept blijft hetzelfde: het toekennen van een numerieke reputatie aan een website op basis van de basistelemetrieën.

Als u ooit hebt geprobeerd toegang te krijgen tot een webpagina op het werk en de melding 'Website geblokkeerd' hebt ontvangen, maakt uw bedrijf gebruik van webfilters.

De uitdaging: phishing-aanvallen omzeilen gemakkelijk reputatiefilters

Herhaaldelijk is gebleken dat phishing-campagnes gebruikmaken van vertrouwde sites om filterbronnen, met name reputatiefilters, te omzeilen. Dat betekent dat wanneer slachtoffers op de link klikken, er geen beschermende laag is die verhindert dat ze de landingspagina bereiken.

Phishing-gebruiksvoorbeeld

Het volgende voorbeeld helpt het probleem te begrijpen:

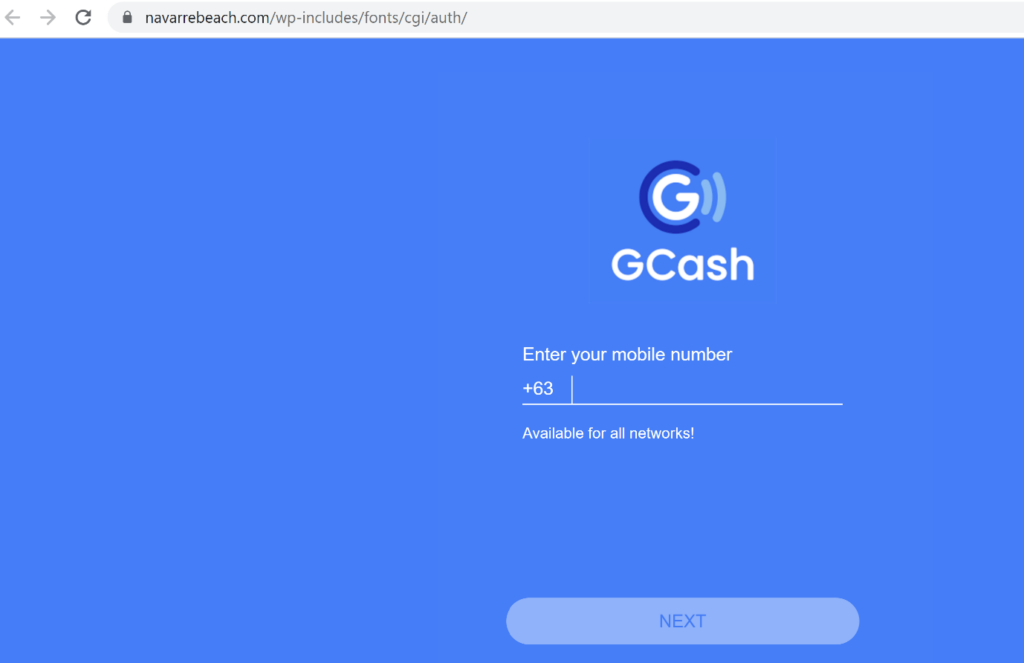

Als onderdeel van ons voortdurende onderzoek naar bedreigingen via internet hier bij LayerX, hebben we een phishing-site geïdentificeerd onder de URL: https://navarrebeach.com/wp-includes/fonts/cgi/auth/. Zoals u in de schermafbeelding kunt zien, is de website een phishing-campagne, vermomd als een legitiem inlogvenster. Nietsvermoedende gebruikers kunnen in de verleiding komen om hun inloggegevens in te voeren. (Opmerking: we hebben deze phishing-site in eerste instantie in het wild gezien en enkele dagen later werd deze verwijderd. Dit artikel is geschreven voordat deze werd verwijderd).

Wanneer we de URL in Google Chrome plakken, verschijnt er geen waarschuwing. Dit betekent dat Google Safe Browsing deze site niet als kwaadaardig detecteert.

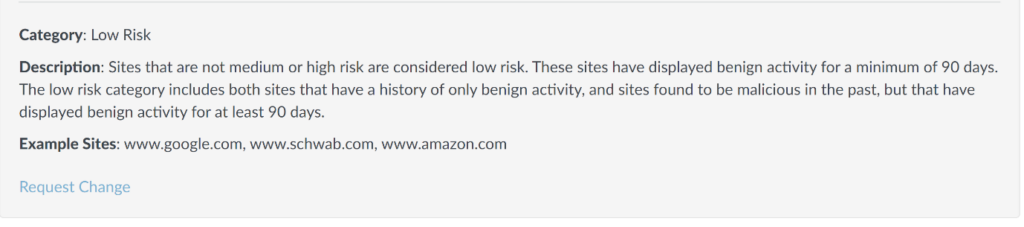

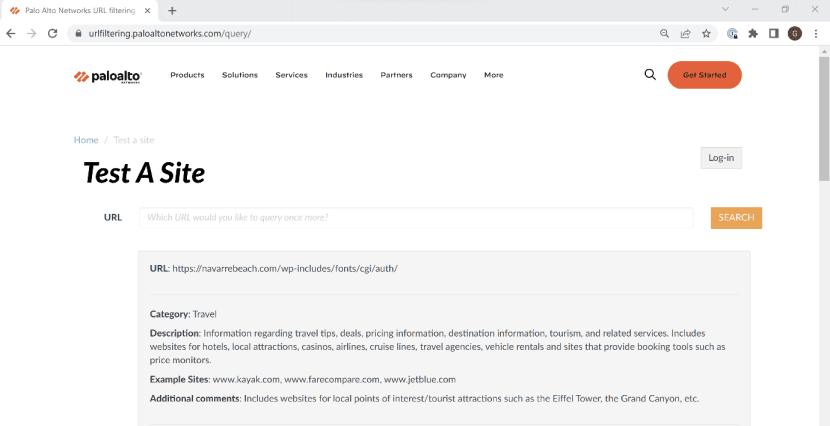

Misschien zal een andere beveiligingsleverancier slagen? We hebben de URL gecontroleerd in de URL-filtering van Palo Alto Networks, die de site heeft geclassificeerd als Laag risico, onder de Reizen Categorie.

Link

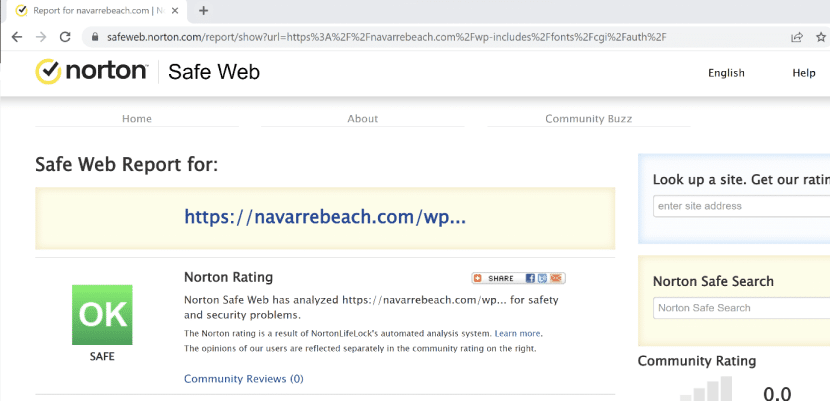

We hebben een derde leverancier geprobeerd: Norton Safe Web. Maar helaas achtte dit URL-filter de website ook veilig.

Link

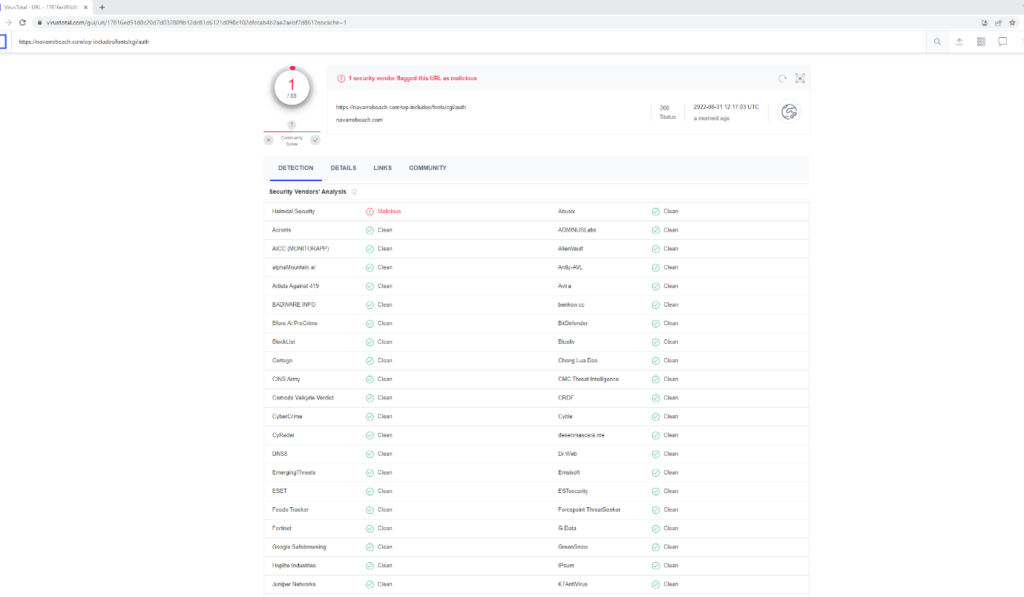

Het meest schokkende was dat we de URL in VirusTotal hebben gescand, een site die veel antivirusproducten en online scanengines verzamelt. Dat vond het slechts een van de 88 beveiligingsleveranciers markeerde de site als kwaadaardig (!).

Link

Wat missen ze?

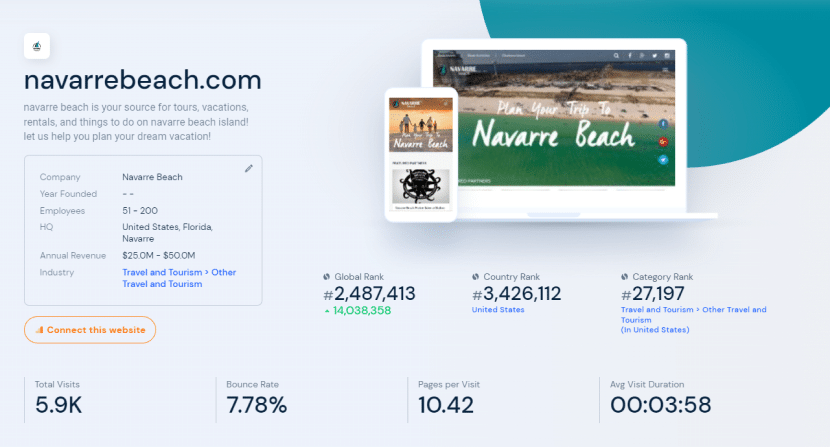

Waarom werd deze phishingsite als veilig geclassificeerd? De reden is dat de oorspronkelijke website met hetzelfde domein een goede webreputatie had. Zoals te zien is in deze schermafbeelding van SoortgelijkeWeb, heeft de Navarre Beach-website een mondiale rangschikking, een geloofwaardige categorie en een legitieme brancheclassificatie. Dit alles wijst erop dat de oorspronkelijke website waarschijnlijk een voldoende goede reputatie had, genoeg om niet als gevaarlijk te worden gemarkeerd.

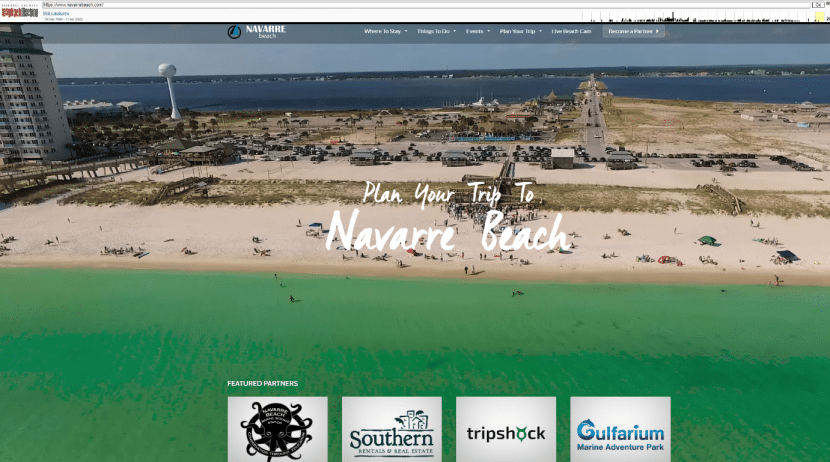

Bijgevolg omzeilde de phishingsite de filters vrij gemakkelijk door misbruik te maken van de reputatie van het vorige domein dat het hostte. We kunnen zien dat de oorspronkelijke site inderdaad een legitieme site was, die reclame maakte voor toeristische attracties in Navarre Beach, FL:

Link

We gaan ervan uit dat de oorspronkelijke site is gehackt of dat het domein is gekocht en hergebruikt voor de phishing-campagne. Hoe het ook zij, het probleem blijft bestaan: de phishing-aanval is onopgemerkt voorbijgegaan.

Aangezien de Onderzoeksrapport over datalekken uit 2022 van Verizon wijst erop dat phishing-campagnes nog steeds een prominente bedreiging vormen. Bestaande aanvallen zijn hoogstwaarschijnlijk een voorbode voor nog veel meer phishing-aanvallen. Daarom is een nieuwe aanpak nodig om het probleem aan te pakken.

Hoe u phishing-websites kunt identificeren die gerenommeerde domeinen misbruiken

Bestaande URL-filters falen omdat ze voornamelijk afhankelijk zijn van telemetrie over het domein. Maar wat als de inhoud van de website naast de metadata van de site ook zou kunnen worden geanalyseerd?

Schadelijke phishing-sites hebben verschillende kenmerken die op de site zelf voorkomen, zoals: foutieve links, spelfouten, een slecht functionerende gebruikersinterface, links die doorverwijzen naar andere kwaadaardige sites, potentiële .exe-bestanden die in afwachting zijn van download, enzovoort. Het analyseren van de feitelijke inhoud van de site kan een betere indicatie geven of een site kwaadaardig is of niet.

Het wordt aanbevolen om een geautomatiseerde oplossing te vinden die dit soort analyses kan uitvoeren. Vaak zijn phishing-sites zo geavanceerd dat ze zelfs alerte gebruikers in verwarring kunnen brengen. Software daarentegen kan andere indicatoren oppikken die in de website zijn ingebed, zoals hierboven beschreven.

Door contextuele analyse te gebruiken, slaagde LayerX erin de Navarra Beach-website met succes te detecteren als een kwaadaardige phishing-aanval. Deze mogelijkheid is afgeleid van het grondig analyseren van de websitecode en statistieken die zijn afgeleid van de website-inhoud zelf, samen met geavanceerde machine learning-processen. Deze gegevens zijn beschikbaar voor LayerX via de browserextensie, voordat de gebruiker er überhaupt last van heeft. Deze extra beveiligingslagen, die kunnen worden toegevoegd aan conventionele URL-filters, helpen ons phishing-aanvallen een stap voor te blijven, in plaats van dat het andersom is.