I løpet av de siste årene har både angripere og forsvarere økt sine evner i det uendelige katt-og-mus-spillet. Angripere har skalert phishing-operasjoner for å stjele legitimasjon og identiteter. Forsvarere har tatt i bruk en null tillitssikkerhetstilnærming der brukere ofte bruker sine mobile enheter for å autentisere seg i skrivebordsapplikasjonene sine. Jakten fortsetter.

I en nylig, ganske fascinerende, kampanje, angripere har utnyttet denne nylige forsvarsfremgangen, og utnyttet en angrepsoverflate på skrivebordet for å distribuere en ondsinnet mobilapplikasjon (iPhone).

Ondsinnede iPhone-applikasjoner er ikke lett å snike seg inn i appbutikken. Når de lykkes, kan de brukes på ulike måter for å utføre identitetstyveri. Stoler du på de ansattes mobile enhet for å autentisere dem i dine SSO-tilkoblede applikasjoner? Sørg for at de er beskyttet.

TL;DR – Angrepstrinn

- Distribusjon – Malvertising på et populært gratis streamingnettsted.

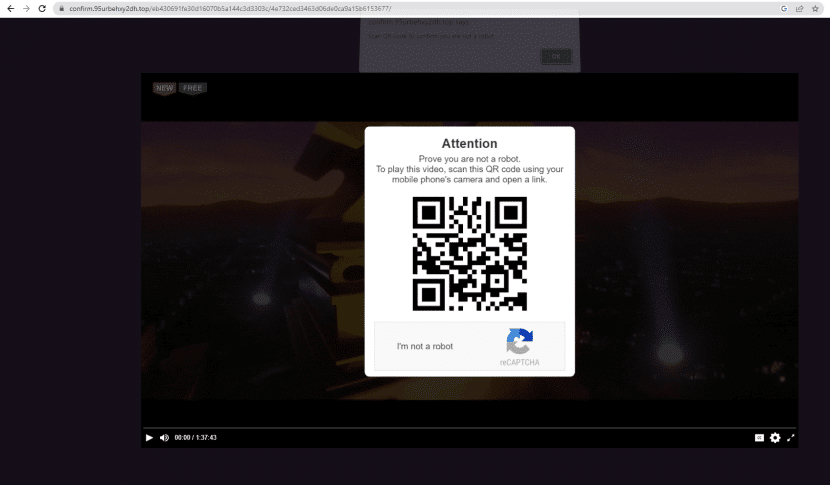

- Falsk videosvindel – Be brukere skanne en QR-kode med mobilenheten sin.

- Hopping på tvers av enheter – QR-koden åpner en utformet landingsside for sosial ingeniørkunst på den ansattes mobile enhet.

- nyttelast – Angrepet omdirigerer brukeren til å laste ned en ondsinnet mobilapp fra appbutikken.

Distribusjon

I følge LayerX-undersøkelser starter angrepet med en fremtredende malvertising-kampanje av en URL til en falsk video. I dette angrepet ble malvertisingen distribuert via et populært strømmenettsted, hxxps://fmovies.to (rangert som #715 over hele verden!). Det bør fremheves at den samme malvertising-infrastrukturen ble sett presset på andre nettsteder, hvorav mange tilbyr gratis streaming av filmer, sportskamper og TV-serier.

Dette er et godt tidspunkt å minne oss selv på en grunnleggende sannhet om nettet: hvis det er gratis, er du produktet!

Falsk video

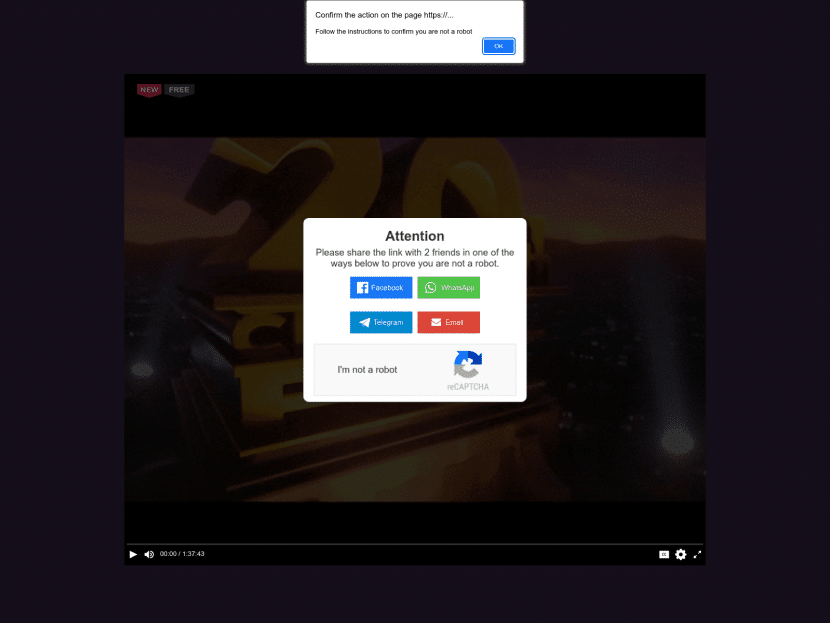

Den skadelige nyttelasten er en URL til en falsk video brukeren håpet å se.

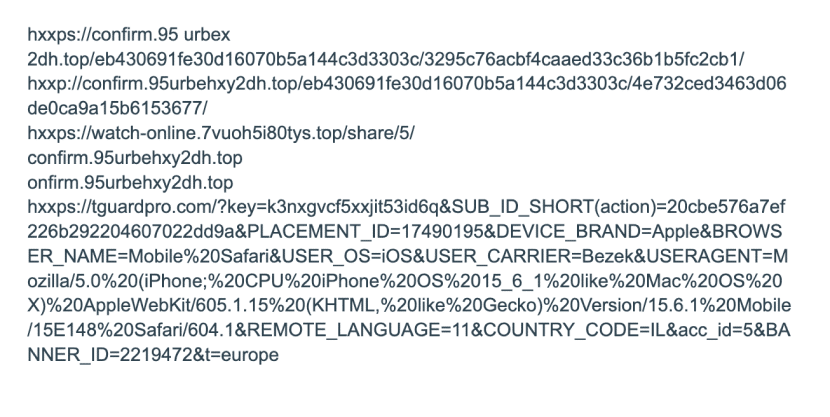

Falsk video nyttelast av malvertising-kampanjen

To sekunder inn i videoen er skjermen dekket med en QR-kode og instruksjoner for å skanne den ved hjelp av en mobilenhet. Denne siden (så vel som flere andre tilfeller) ble fanget opp av LayerX sanntids trusselforebyggingsmotor, som skanner mistenkelige nettsider fra nettleseren.

Det er verdt å nevne at den samme infrastrukturen distribuerer forskjellige landingssider hver gang. Derfor anslår vi at det er en uavhengig virksomhet som tjener penger på levering av landingssider. Vi tror også at eieren ikke er den samme som i neste trinn av angrepet.

Her er et annet eksempel på en annen melding initiert av den falske videoen:

hxxps://watch-online.7vuoh5i80tys.top/share/5/

Det er unødvendig å si at skanning av QR-koden ikke gir tilgang til filmen, men fører til neste trinn i angrepet, utført på den mobile enheten. Men ikke kast popcornet ditt, som dette sosialingeniørangrepet vil snart vise flotte skuespill og spesialeffekter...

Social engineering for mobilenheter

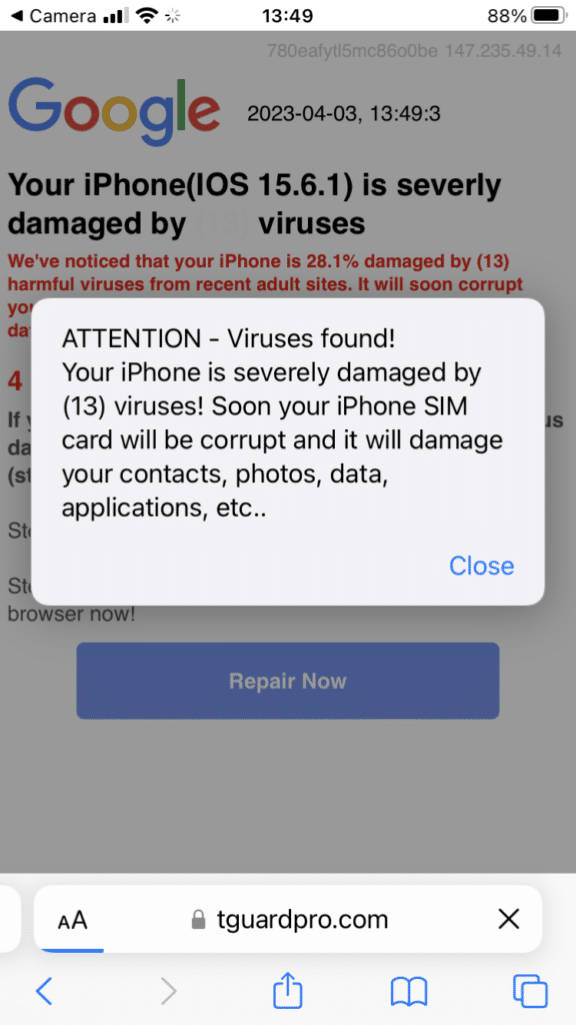

LayerXs trusselforskningsteam har undersøkt dette angrepet og fått tilgang til det fra en iPhone-mobilenhet. QR-koden åpner en ondsinnet landingsside med en falsk sikkerhetsforespørsel.

Falsk iPhone-sikkerhetsforespørsel

Spørringen viser skumle advarsler om virus funnet på enheten som snart vil ødelegge enhetens SIM-kort!

URL-en viser at landingssiden utnytter enhetens metadata den har tilgang til og bygger en skreddersydd landingsside. Det er ikke noe spesielt med innholdet bortsett fra at det brukes til sosial ingeniørkunst; alle enhetsattributter er tilgjengelige for mobile landingssider.

Denne hoppingen på tvers av enheter er en flott teknikk som brukes av angripere for å lure standard sikkerhetssystemer. Når en bruker skanner en ondsinnet QR-kode, kan organisasjonen miste synlighet til den berørte mobilenheten.

Siden vi LayerXere forventet å se en film, hadde vi ikke noe annet valg enn å klikke på "reparer nå"-knappen og se hva som skjer videre.

nyttelast

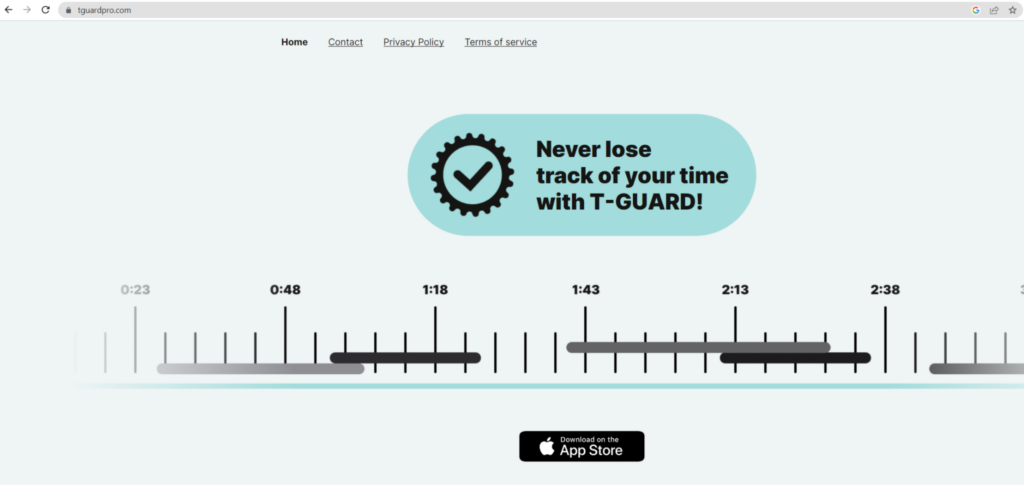

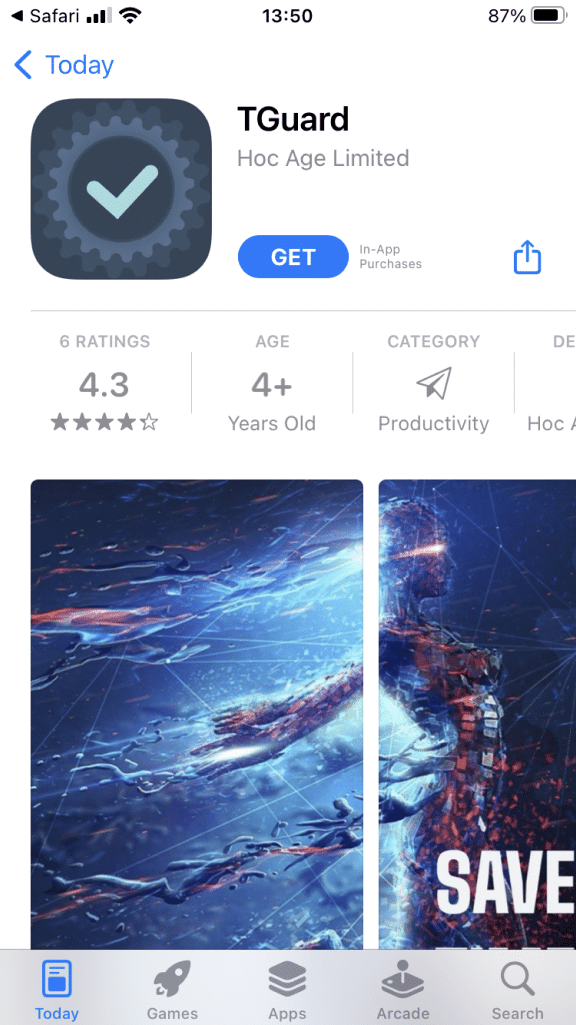

TGuard-applikasjon

Linken førte oss til denne mobilappsiden som viser TGuard, som siden har blitt fjernet fra appbutikken. Appen hevder å gi produktivitetsfunksjoner (som tidssporing) og kan godt ha målrettet både bedriftsbrukere og vanlige brukere.

Selv om mobilappen er fjernet, er operatørenes nettside fortsatt i luften:

Oppsummering

Denne kreative kampanjen er et enestående eksempel på hvordan angripere enkelt infiltrerer bedriftens omkrets ved å utnytte det menneskelige elementet. Det er den samme menneskelige svakheten som får oss til å se gratis strømmesider som en rettferdig, filantrop satsing, skanne en lyssky QR og deretter installere en mobilapplikasjon fra en ukjent kilde.

Den funksjonelle nyvinningen av dette angrepet er hopping på tvers av enheter. Jeg tror at bare en håndfull bedrifter i dag er i stand til å oppdage et slikt angrep som retter seg mot de ansattes uadministrerte mobile enheter.

IOCs: