I løpet av de siste par årene har vi vært vitne til en enestående vekst i cyberangrep som stammer fra nettet: phishing-opplegg, sosial teknikk, malware-nettsteder og andre ondsinnede angrep. En av de viktigste sikkerhetstjenestene som tilbys på markedet i dag for brukerbeskyttelse mot disse truslene er omdømmebaserte URL-filtre.

Omdømmebaserte sikkerhetstjenester bestemmer sikkerhetsnivået til en URL basert på domenets omdømme. Disse tjenestene ber brukeren om å utsette fra å besøke usikre nettsteder ved å blokkere tilkoblinger fra dem på tidspunktet for besøket. Effektiviteten deres har imidlertid vært betydelig redusert i det siste.

Umerkede nettadresser som stammer fra et legitimt domene kan bli tildelt ryktet til det opprinnelige domenet. Phishing-angrep utnytter denne funksjonen og skjuler deres ondsinnede angrep under legitime domener for å unngå sikkerhetsfiltre. Dette utgjør et stort sikkerhetsbrudd som må besvares.

I denne artikkelen utdyper vi hvorfor og hva som kan gjøres med det.

Hva er omdømmebasert sikkerhet?

Nettstedets ryktesikkerhetstjenester beskytter brukere mot ondsinnet eller upassende innhold på internett, vanligvis via en URL-filtreringsløsning. De bestemmer sikkerhetsnivået til nettstedet basert på dets nettrykte. Webomdømme produseres ved å beregne forskjellige beregninger som alder og historikk til URL, IP-omdømme, vertsplassering, popularitet og mange flere. Beregningene varierer litt mellom de forskjellige leverandørene, men konseptet forblir det samme: å tilskrive et numerisk rykte til et nettsted basert på dets grunnleggende telemetri.

Hvis du noen gang har prøvd å få tilgang til en nettside på jobben og mottatt et "nettsted blokkert"-varsel, bruker bedriften din nettfiltrering.

Utfordringen: Phishing-angrep unngår enkelt ryktefiltre

Det har gjentatte ganger blitt funnet at phishing-kampanjer utnytter pålitelige nettsteder for å omgå filtreringsressurser, spesielt omdømmefiltre. Det betyr at når ofrene klikker på lenken, er det ikke noe beskyttende lag som hindrer dem i å nå landingssiden.

Eksempel på phishing-bruk

Følgende eksempel hjelper deg med å forstå problemet:

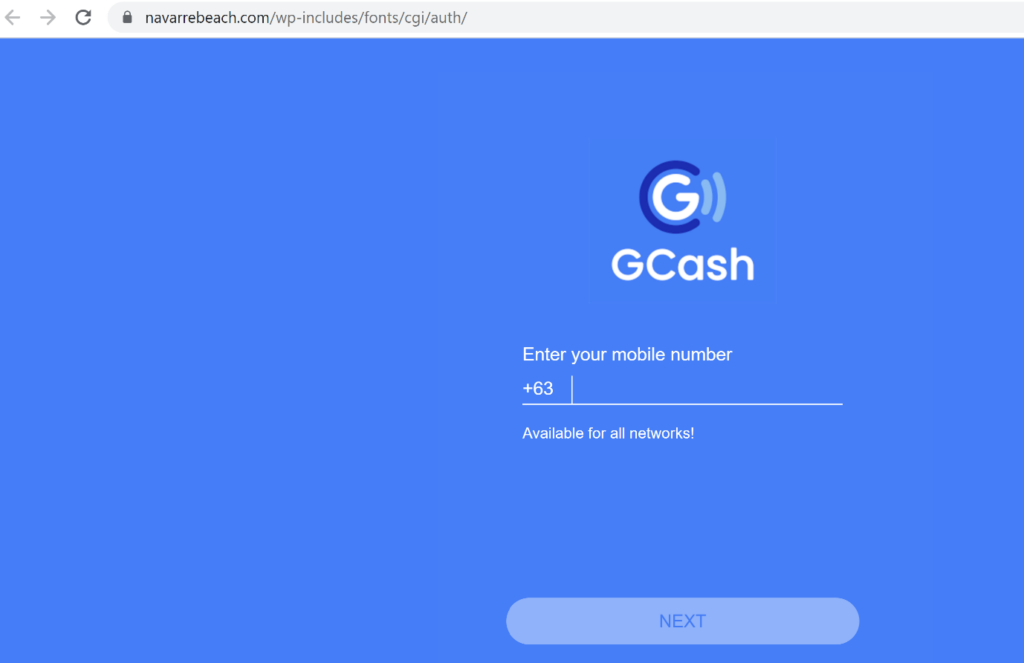

Som en del av vår pågående forskning på nettbårne trusler her på LayerX, identifiserte vi et phishing-nettsted under URLen: https://navarrebeach.com/wp-includes/fonts/cgi/auth/. Som du kan se på skjermbildet, er nettstedet en phishing-kampanje forkledd som et legitimt påloggingsvindu. Intetanende brukere kan bli fristet til å skrive inn legitimasjonen sin. (Merk: vi så først denne phishing-siden i naturen, og den ble fjernet flere dager senere. Denne artikkelen ble skrevet før den ble fjernet).

Når vi limer inn nettadressen i Google Chrome, dukker ingen advarsel opp. Dette betyr at Google Safe Browsing ikke oppdager dette nettstedet som skadelig.

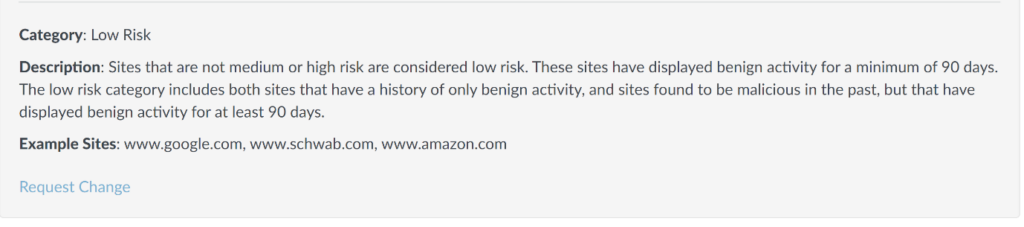

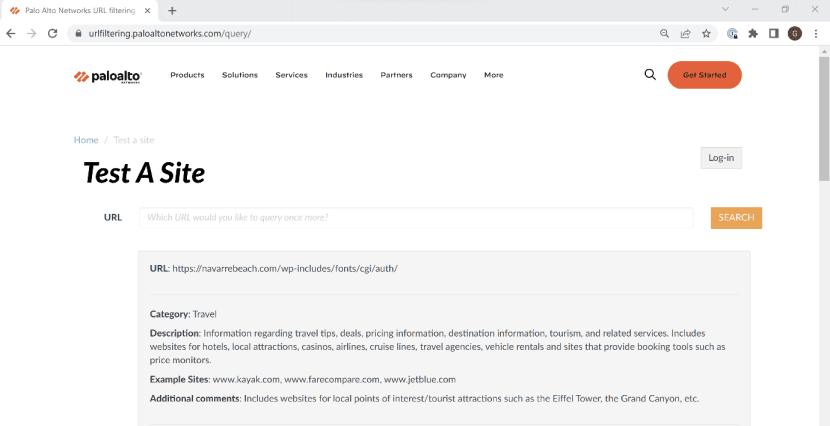

Kanskje en annen sikkerhetsleverandør vil lykkes? Vi sjekket URL-en i Palo Alto Networks URL-filtrering, som klassifiserte nettstedet som Lav risiko, under Reise~~POS=TRUNC Kategori.

link

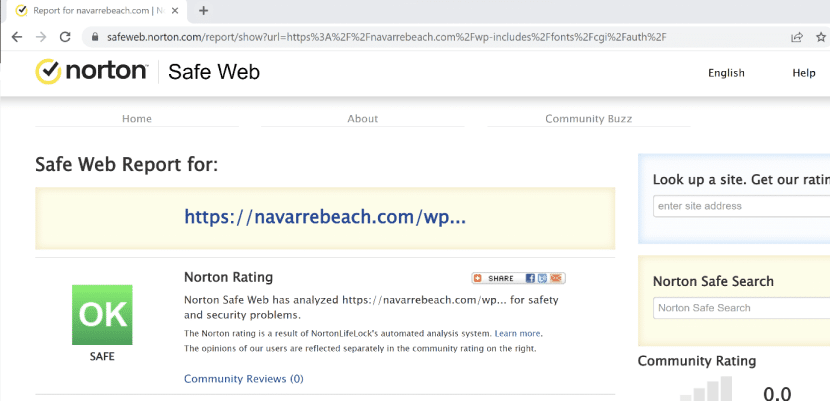

Vi prøvde en tredje leverandør – Norton Safe Web. Men dessverre anså dette URL-filteret også nettstedet som trygt.

link

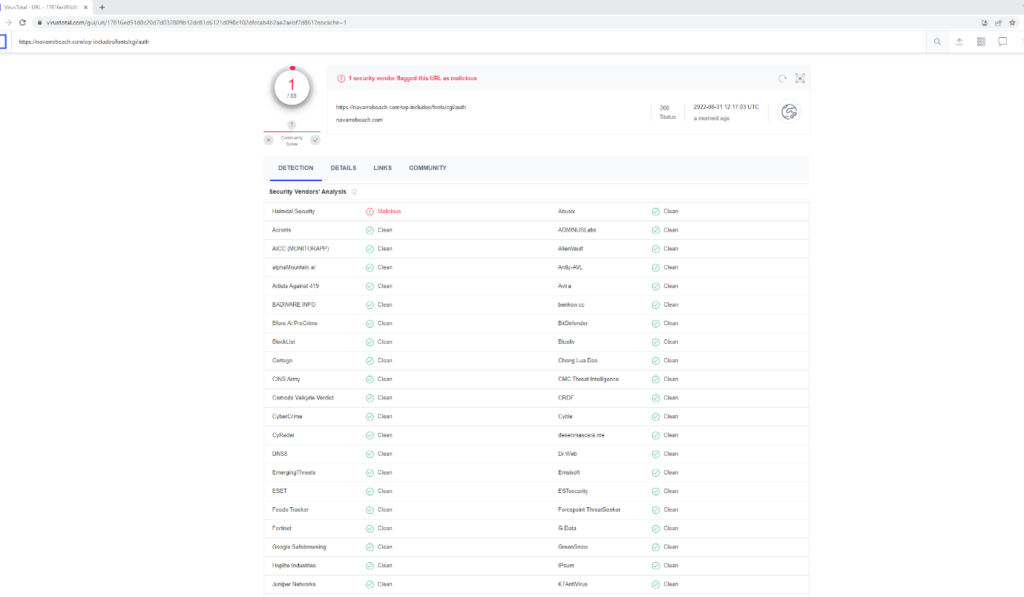

Mest sjokkerende nok skannet vi URL-en i VirusTotal, et nettsted som samler mange antivirusprodukter og nettbaserte søkemotorer. Den fant det bare én av 88 sikkerhetsleverandører flagget nettstedet som skadelig (!).

link

Hva mangler de?

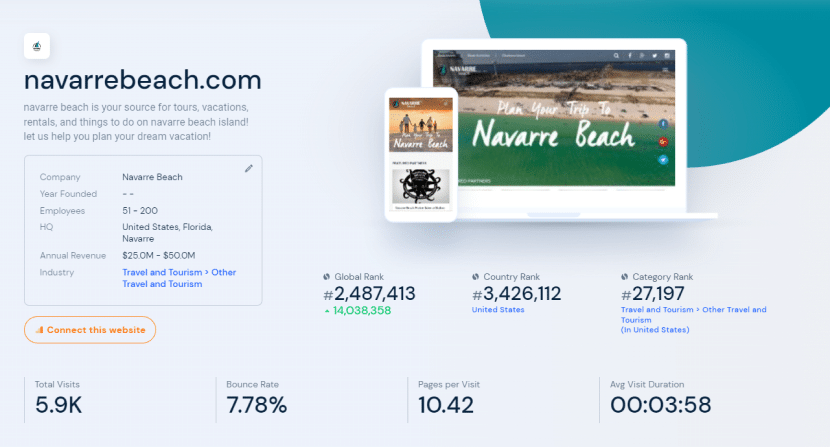

Hvorfor ble dette phishing-nettstedet klassifisert som trygt? Årsaken er at den opprinnelige nettsiden med samme domene hadde et godt nettrykte. Som du kan se i dette skjermbildet fra SimilarWeb, har Navarre Beach-nettstedet en global rangering, en troverdig kategori og en legitim bransjeklassifisering. Alle disse indikerer at den opprinnelige nettsiden sannsynligvis hadde et godt nok rykte, nok til å ikke bli flagget som farlig.

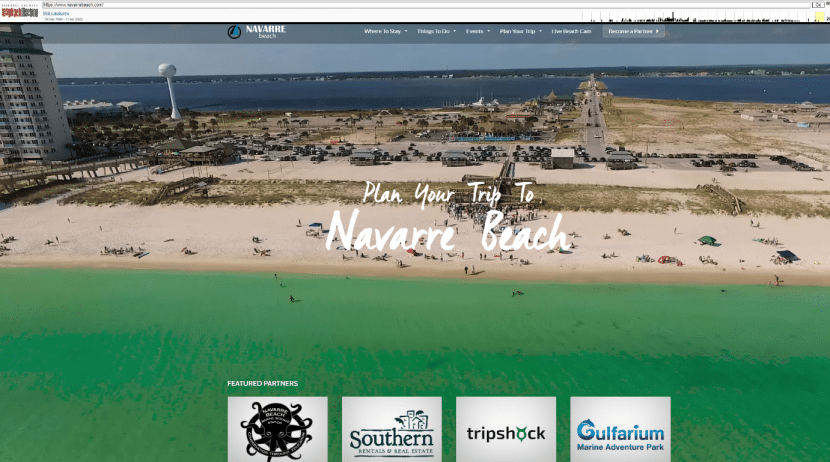

Følgelig omgikk phishing-nettstedet filtrene ganske enkelt ved å utnytte ryktet til det forrige domenet det var vert for. Vi kan se at det opprinnelige nettstedet faktisk var et legitimt nettsted, som annonserte turistattraksjoner i Navarre Beach, FL:

link

Vi antar at det opprinnelige nettstedet ble brutt, eller alternativt ble domenet kjøpt og gjenbrukt for phishing-kampanjen. Uansett, problemet gjenstår: phishing-angrepet snek seg forbi ubemerket.

Som 2022 Data Break Investigations Report av Verizon påpeker at phishing-kampanjer fortsatt er en fremtredende trussel. Eksisterende angrep er mest sannsynlig en varsler for mange flere phishing-angrep som kommer. Derfor er det nødvendig med en ny tilnærming for å takle problemet.

Hvordan identifisere phishing-nettsteder som utnytter anerkjente domener

Eksisterende URL-filtre mislykkes fordi de hovedsakelig er avhengige av telemetri om domenet. Men hva om nettstedets innhold også kunne analyseres, sammen med nettstedets metadata?

Ondsinnede phishing-nettsteder har distinkte egenskaper som vises på selve nettstedet, for eksempel: feilaktige lenker, stavefeil, et funksjonsfeil brukergrensesnitt, koblinger som omdirigerer til andre ondsinnede nettsteder, potensielle .exe-filer som venter på nedlasting, og så videre. Å analysere det faktiske innholdet på nettstedet kan gi en bedre indikasjon på om et nettsted er skadelig eller ikke.

Det anbefales å finne en automatisert løsning som kan gjennomføre denne typen analyser. Ofte er phishing-nettsteder så sofistikerte at de til og med vil forvirre varslede brukere. Programvare, på den annen side, kan fange opp andre indikatorer som er innebygd i nettstedet, som beskrevet ovenfor.

Ved å bruke kontekstuell analyse klarte LayerX å oppdage Navarra Beach-nettstedet som et ondsinnet phishing-angrep. Denne evnen er avledet fra grundig analyse av nettstedskoden og beregninger utledet fra selve nettstedets innhold, sammen med banebrytende maskinlæringsprosesser. Disse dataene er tilgjengelige for LayerX gjennom nettleserutvidelsen, før brukeren blir påvirket i det hele tatt. Disse ekstra lagene med sikkerhet, som kan legge til konvensjonelle URL-filtre, hjelper oss å ligge et skritt foran phishing-angrep, i stedet for at det er omvendt.