Hva er phishing?

Phishing er en type nettsikkerhetsangrep der ondsinnede aktører forkle seg som en pålitelig person, nettside eller annen enhet og samhandler direkte med offeret gjennom meldinger. De dårlige aktørene bruker disse meldingene til å innhente sensitiv informasjon eller distribuere skadelig programvare på offerets infrastruktur.

I en organisasjon, når et phishing-angrep er vellykket og en av de ansatte er det kompromittert, er det lettere for angriperen å omgå organisatoriske sikkerhetsperimeter, distribuere skadevare i et lukket miljø eller få privilegert tilgang til sikret bedriftsdata. Dette er fordi angriperen nå fremstår som en pålitelig og legitim organisasjonsenhet med tilgangsrettigheter.

Phishing er på vei oppover

Phishing tilhører kategorien sosialteknikk, dvs. ondsinnede aktiviteter utført gjennom menneskelig interaksjon. Dessverre er denne typen angrep veldig populære og er en fremtredende angrepsvektor innen nettkriminalitet. Forskning utført av FBIs Internet Crime Complaint Center (IC3) fant at phishing var en av de mest utbredte truslene i USA i 2020. Videre, iht. nyere forskning fra IRONSCALES, 81 % av organisasjoner rundt om i verden har opplevd en økning i phishing-angrep på e-post mellom mars 2020 og september 2021.

Denne økningen kan være et resultat av arbeidsstilsendringene som ble introdusert og fremskyndet av COVID-19. Disse endringene inkluderer eksternt arbeid, en økning i antall enheter arbeidere bruker (inkludert mobiltelefoner og bærbare datamaskiner), en større avhengighet av SaaS-applikasjoner, nettleseren blir det primære arbeidsverktøyet og kontorsamarbeid flyttes til digital kommunikasjon via e-post, Microsoft Teams, Slack, etc.

Angriperne var raske til å tilpasse seg. Antallet phishing-e-poster økte med svimlende 667 %, ifølge Barracuda Networks, ettersom angripere ikke mistet tid på å utnytte de nye omstendighetene ved arbeid hjemmefra og deres økte digitale tilstedeværelse. Microsofts Den nye fremtiden for arbeidet rapporterer viser lignende resultater, og sier at 62 % av sikkerhetsekspertene sier at phishing-kampanjer var den mest økte trusselen under COVID-19.

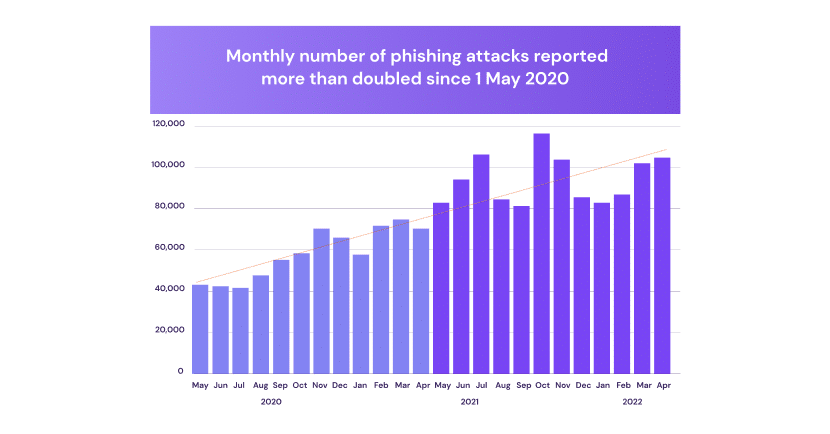

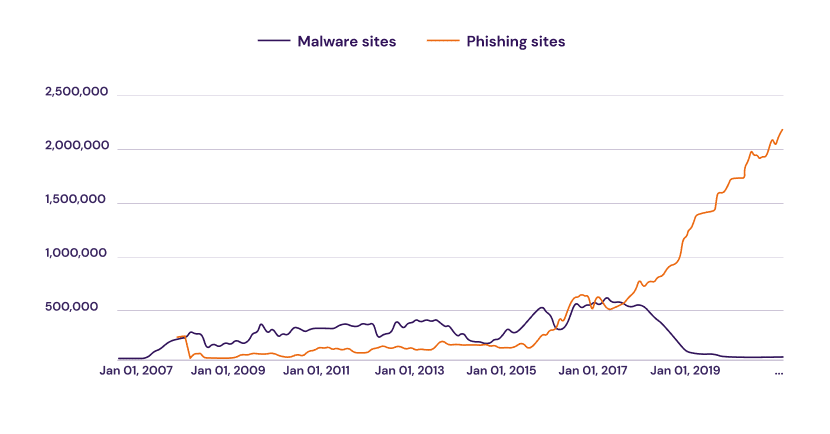

Det ser ut til at antallet phishing-angrep fortsetter å stige i dag, selv om pandemien har avtatt relativt. I følge en rapport fra Interisle Consulting Group, økte antallet phishing-angrep med 61 % mellom mai 2021 og mai 2022. I tillegg vokste phishing jevnt før pandemien. Som du kan se, i dette diagrammet av [se grafen over], antall phishing-nettsteder har økt i løpet av årene sammenlignet med antall malware-nettsteder, som har gått ned siden 2017.

Disse funnene er ikke overraskende fordi phishing fortsetter å gi resultater for angripere. Ifølge 2022 Data Break Investigation Report av Verizon, 2.9 % av de ansatte klikker på phishing-e-poster, et funn de finner å være stabilt over tid. Vi tror dette skyldes den naturlige menneskelige egenskapen til å gjøre feil, men også den økte sofistikeringen av phishing-angrep, som er i stand til å etterligne legitime brukere og nettsteder på svært overbevisende måter. Etter hvert som cybersikkerhet har utviklet seg, har angrepsmetoder også blitt smartere.

Den avslappende effekten av phishing

For den enkelte kan et vellykket phishing-angrep resultere i uautoriserte kjøp, tyveri av midler, identifiseringstyveri og tap av personlige data. For organisasjoner kan phishing-angrep være rettet mot en enkeltperson som en måte å få fotfeste i organisasjoner. Når de brytes, blir organisasjoner dramatisk påvirket.

IBMs 2021 Cost of a Data Breach Report fant at phishing var den nest dyreste angrepsvektoren å kjempe med, og kostet organisasjoner i gjennomsnitt på $ 4.65 millioner. Selskaper som rammes av ondsinnede angrep vil måtte kompensere flere kunder og de risikerer å miste investortilliten og allmennhetens tillit til produktet deres, som har reell økonomisk verdi. For eksempel, etter kompromisset med Facebook-brukerdata i 2018, falt Facebooks totale verdi med 36 milliarder dollar, et tap selskapet fortsatt er i ferd med å komme seg etter.

Økonomisk tap er ikke den eneste negative effekten som bør tas i betraktning. Vellykkede angrep fører til tap av data, forstyrrelse av kritiske operasjoner og persondatalekkasje. Disse kan i sin tur føre til ytterligere økonomisk byrde ved å kompensere kunder eller betale regulatoriske bøter for kompromittering av personopplysninger som bryter personvernregler som GDPR, samt juridiske implikasjoner og implikasjoner for merkevarenes omdømme.

Phishing-angrep unngår eldre sikkerhetsmekanismer

Ettersom forekomsten av phishing-angrep øker, ser det ut til å være en økning i sofistikeringen og smartheten til phishing-angrep. I dag blir det stadig vanskeligere å ligge et skritt foran angripere ettersom de bruker geniale og ofte svært villedende phishing-teknikker i kampanjene sine.

Et fremtredende eksempel er spyd-phishing-kampanjer som enkelt omgår e-postsikkerhetsprogramvare på arbeidsplassen. For eksempel klarte en e-postsvindel som utgir seg for å være Facebook å omgå Cisco Email Security Appliance og Microsofts Exchange Online Protection. E-posten ble til og med gitt Spam Confidence Level (SCL) 1, noe som betyr at den klarte å hoppe over Microsofts spamfiltre.

En rapport fra Area 1 Security analyserte 1.5 milliarder meldinger sendt til organisasjoner over en periode på seks måneder og fant ut at Office 365 og andre kjente SEG-er fra Cisco, Proofpoint og Mimecast gikk glipp av over 925,000 XNUMX phishing-e-poster.

Phishing-sett brukt av organisasjoner inkluderer ofte tradisjonelle unnvikelsesmekanismer. Imidlertid klarer ikke disse gammeldagse cybersikkerhetsløsningene å gjenkjenne forskjellige typer unndragelse og er ikke i stand til å blokkere phishing-angrep, som vist i eksemplene ovenfor.

Her er noen eksempler på mekanismer angripere var i stand til å distribuere for å overvinne sikkerhetsparametere:

MFA Bypass

Multi-factor Authentication (MFA) er en autentiseringsmetode som krever at brukeren oppgir to eller flere verifiseringsfaktorer for å få tilgang til en ressurs. For eksempel må en bruker oppgi brukernavn og passord, deretter også en pinkode som sendes til brukerens telefon. Hovedfordelen med MFA er at det vil forbedre organisasjonens sikkerhet ved å kreve at brukerne dine identifiserer seg med mer enn et brukernavn og passord.

MFA er imidlertid ikke en skuddsikker løsning for å forhindre phishing-angrep. Microsoft har nylig avdekket en utbredt phishing-kampanje som omgår multi-faktor autentisering (MFA). Det første angrepet kapret Office 365-autentiseringsprosessen, og omdirigerte brukere til motstander-in-the-middle (AiTM) phishing-landingssider med sikte på å stjele øktinformasjonskapsler og legitimasjon. Deretter kapret angriperne en brukers påloggingsøkt og hoppet over autentiseringsprosessen selv om brukeren hadde aktivert MFA.

Angriperne brukte deretter den stjålne legitimasjonen og øktinformasjonskapslene for å få tilgang til berørte brukeres postbokser og utføre oppfølgende forretnings-e-postkompromisskampanjer (BEC) mot andre mål, som beskrevet av Microsoft Threat Intelligence Center (MSTIC)

Sandkasseunndragelse

En sandkasse er en sikkerhetsmekanisme for å skille kjørende programmer, og implementeres ved å kjøre programvare eller kjøre en nettside i et begrenset operativsystemmiljø. Sandboxing beskytter mot potensielt skadelige programmer eller usikker kode ved å isolere prosessen fra resten av organisasjonens miljø. På denne måten, hvis en trussel oppdages, påvirker den ikke brukerens enhet.

Imidlertid har nye phishing-angrep blitt observert for å unngå denne sikkerhetsmekanismen. Til det formål bruker de "Sleepers" - interne stansemekanismer som en sandkasse ikke kan observere, noe som sikrer at den ondsinnede nyttelasten bare tar handling når de møter ekte sluttbrukere. Dette betyr at angriperne kan gjenkjenne når de har fått tilgang til en ekte arbeidsstasjon på bedriftens infrastruktur, og ikke en sandkasse. Hvis det er en sandkasse, vil vanligvis en feil vises på phishing-nettsiden og angrepet vil ikke starte. Som et resultat vil ikke standard sikkerhetsleverandører klassifisere phishing-nettstedet som ondsinnet på grunn av unndragelsen, og siden vil fortsette å fungere ubemerket.

Begrensning etter enhetsinformasjon

En annen unnvikelsesteknikk som phishing-angrep benytter er å analysere enhetsinformasjon for å utrydde sikkerhetsleverandører som prøver å forkle seg som brukere. I likhet med sandkasseunndragelse har angriperne som mål å aktivere phishing-ordningen kun når en ekte bruker besøker nettsiden.

For å gjøre det har trusselaktører utviklet en evne til å identifisere menneskelige mål basert på ulike datakilder: data fra nettleseren, operativsystemet og måten nettsideinnholdet skal vises på brukerens skjerm. Med denne informasjonen kan phishing-settet bestemme om enheten brukes av en person (som en bærbar PC eller telefon) eller om det er en sandkasse eller sikkerhetsmekanisme forkledd som en bruker.

Denne informasjonen hjelper phishing-nettsteder med å klassifisere brukere basert på deres skjermstørrelse eller viewport. Ved å få tilgang til besøksdata om vindushøyden og -bredden til den besøkendes teknologi, vet trusselaktøren hvilken type enhet målet bruker, og kan bestemme om han skal angripe eller unnslippe.

Dette er bare noen få eksempler på et trussellandskap i stadig utvikling, ettersom angripere hver dag finner nye måter å omgå konvensjonell nettsikkerhetsbeskyttelse på. Dette er svært urovekkende, og krever en ny tilnærming til utfordringene med nettlesersikkerhet.

Konvensjonelle løsninger kommer til kort

Som vi har sett, har phishing-kampanjer utviklet mekanismer for å oppdage konvensjonelle anti-phishing-programvaretyper, det være seg en sandkasse, en e-postskanner eller multifaktorautentisering. Når de er oppdaget av kampanjene, vil angriperne implementere en annen type angrep, og det er liten sjanse for at anti-phishing vil være effektiv til å blokkere eller oppdage en ondsinnet nettside

En ny nettleserbasert tilnærming

Den kraftige økningen i nettleserens rolle i den moderne bedriften krever løsninger som beskytter mot cyberangrep som er utbredt i nettleseren. Phishing dukker opp som den ledende trusselen, både i popularitet og alvorlighetsgrad, av nettleserbårne cyberangrep. Dessuten, konvensjonell anti-phishing-programvare går glipp av mange phishing-kampanjer og lar dem gå ubemerket hen, noe som gjør ansatte og organisasjonen sårbare.

Vi mener at en passende løsning på disse problemene bør være nettleserbasert. LayerX Security tilbyr en ny tilnærming for phishing-beskyttelse.

LayerX-nettleserplattformen inkluderer en nettleserutvidelse som overvåker nettleserøkter på applikasjonslaget, og får direkte synlighet til alle nettleserhendelser på stadiet etter dekrypteringen, slik at den kan analysere og håndheve beskyttelseshandlinger i sanntid uten latens eller innvirkning på brukeropplevelsen . LayerX kan sømløst modifisere den gjengitte nettsiden for å gå utover grov blokkering\gi tilgang til å levere granulær håndhevelse som nøytraliserer de ondsinnede sidene i stedet for å blokkere tilgangen til den helt. Dette er av avgjørende betydning i tilfeller der angripere monterer sitt angrep på en i hovedsak legitim side, for eksempel når de krysser DOM-strukturen til en bankappside. LayerX gir det høyeste sikkerhetsnivået uten å forringe brukerens nettleseropplevelse.