Wat is phishing?

Phishing is een vorm van cyberbeveiligingsaanval waarbij kwaadwillende actoren zich vermommen als een vertrouwd persoon, website of andere entiteit en via berichten rechtstreeks met het slachtoffer communiceren. De kwaadwillenden gebruiken deze berichten om gevoelige informatie te verkrijgen of kwaadaardige software op de infrastructuur van het slachtoffer te plaatsen.

In een organisatie is een phishing-aanval eenmaal succesvol en één van de medewerkers dat ook aangetast, is het voor de aanvaller gemakkelijker om de beveiligingsgrenzen van de organisatie te omzeilen, malware binnen een gesloten omgeving te verspreiden of geprivilegieerde toegang te krijgen tot beveiligde bedrijfsgegevens. Dit komt omdat de aanvaller nu verschijnt als een vertrouwde en legitieme organisatie-entiteit met toegangsrechten.

Phishing is in opkomst

Phishing hoort bij de categorie Sociale Techniek, dwz kwaadwillige activiteiten die tot stand komen via menselijke interacties. Helaas zijn dit soort aanvallen erg populair en vormen ze een prominente aanvalsvector bij cybercriminaliteit. Onderzoek Uit onderzoek van het Internet Crime Complaint Center (IC3) van de FBI is gebleken dat phishing in 2020 een van de meest voorkomende bedreigingen in de VS was. Bovendien blijkt uit recent onderzoek van IRONSCALESheeft 81% van de organisaties over de hele wereld tussen maart 2020 en september 2021 te maken gehad met een toename van het aantal phishing-aanvallen via e-mail.

Deze stijging zou een gevolg kunnen zijn van de veranderingen in de werkstijl die door COVID-19 zijn geïntroduceerd en versneld. Deze veranderingen omvatten afstandswerk, een toename van het aantal apparaten dat werknemers gebruiken (inclusief mobiele telefoons en laptops), een grotere afhankelijkheid van SaaS-applicaties, de browser wordt het belangrijkste werkinstrument en de samenwerking op kantoor wordt verschoven naar digitale communicatie via e-mail, Microsoft Teams, Slack, enz.

Aanvallers pasten zich snel aan. Het aantal phishing-e-mails steeg met maar liefst 667%, volgens Barracuda Networks, omdat aanvallers geen tijd verloren met het misbruiken van de nieuwe omstandigheden van thuiswerken en hun toegenomen digitale aanwezigheid. Microsoft's De nieuwe toekomst van werk verslag laat vergelijkbare resultaten zien, waarbij wordt gesteld dat 62% van de beveiligingsprofessionals zegt dat phishing-campagnes de grootste bedreiging vormden tijdens COVID-19.

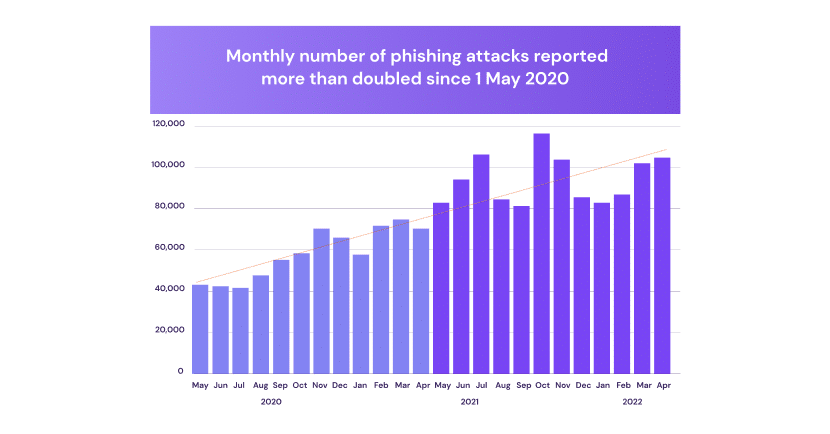

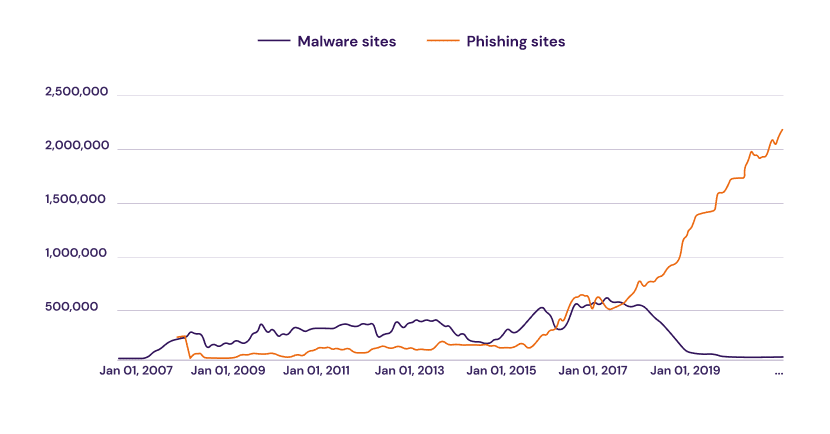

Het lijkt erop dat het aantal phishing-aanvallen vandaag de dag blijft stijgen, ook al is de pandemie relatief voorbijgegaan. Volgens een rapport van Interisle Consulting Groupgroeide het aantal phishing-aanvallen tussen mei 61 en mei 2021 met 2022%. Bovendien groeide phishing al vóór de pandemie gestaag. Zoals u kunt zien, in deze grafiek door [zie grafiek hierboven], het aantal phishingsites is in de loop der jaren toegenomen vergeleken met het aantal malwaresites, dat sinds 2017 afneemt.

Deze bevindingen zijn niet verrassend omdat phishing resultaten blijft opleveren voor aanvallers. Volgens de Onderzoeksrapport gegevensinbreuk 2022 door Verizon2.9% van de werknemers klikt op phishing-e-mails, een bevinding die naar hun mening stabiel blijft in de loop van de tijd. Wij denken dat dit te wijten is aan de natuurlijke menselijke eigenschap van het maken van fouten, maar ook aan de toegenomen verfijning van phishing-aanvallen, die zich op zeer overtuigende wijze kunnen voordoen als legitieme gebruikers en websites. Naarmate cyberbeveiliging is geëvolueerd, zijn aanvalsmethoden ook slimmer geworden.

De huiveringwekkende impact van phishing

Voor het individu kan een succesvolle phishing-aanval resulteren in ongeoorloofde aankopen, het stelen van geld, identiteitsdiefstal en verlies van persoonlijke gegevens. Voor organisaties kunnen phishing-aanvallen zich op een individu richten als een manier om voet aan de grond te krijgen in organisaties. Zodra er inbreuk wordt gemaakt, worden organisaties dramatisch getroffen.

Uit het 2021 Cost of a Data Breach Report van IBM blijkt dat phishing de op één na duurste aanvalsvector is waarmee ze te kampen hebben, wat organisaties gemiddeld € XNUMX kost. $ 4.65 miljoen. Bedrijven die door kwaadaardige aanvallen worden getroffen, zullen meerdere klanten moeten compenseren en lopen het risico het vertrouwen van investeerders en het algemene publiek in hun product, dat echte financiële waarde heeft, te verliezen. Na het compromitteren van Facebook-gebruikersgegevens in 2018 daalde de totale waarde van Facebook bijvoorbeeld met 36 miljard dollar, een verlies waar het bedrijf nog steeds van aan het herstellen is.

Financieel verlies is niet de enige negatieve impact waarmee rekening moet worden gehouden. Succesvolle aanvallen leiden tot gegevensverlies, verstoring van kritieke activiteiten en het lekken van persoonlijke gegevens. Deze kunnen op hun beurt leiden tot verdere financiële lasten als gevolg van het compenseren van klanten of het betalen van boetes voor het compromitteren van persoonlijke gegevens die de privacyregelgeving zoals de AVG overtreden, evenals juridische implicaties en implicaties voor de merkreputatie.

Phishing-aanvallen omzeilen verouderde beveiligingsmechanismen

Naarmate het aantal phishing-aanvallen toeneemt, lijkt er sprake te zijn van een toename van de verfijning en slimheid van phishing-aanvallen. Tegenwoordig wordt het steeds moeilijker om aanvallers een stap voor te blijven, omdat ze ingenieuze en vaak zeer misleidende phishing-technieken in hun campagnes gebruiken.

Een prominent voorbeeld zijn spearphishing-campagnes die gemakkelijk e-mailbeveiligingssoftware op de werkplek omzeilen. Een e-mailzwendel die zich voordeed als Facebook slaagde er bijvoorbeeld in om Cisco Email Security Appliance en Microsoft's Exchange Online Protection te omzeilen. De e-mail kreeg zelfs Spam Confidence Level (SCL) 1, wat betekent dat het erin slaagde de spamfilters van Microsoft over te slaan.

Een rapport van Area 1 Security analyseerde 1.5 miljard berichten die over een periode van zes maanden naar organisaties werden verzonden en ontdekte dat Office 365 en andere bekende SEG's van Cisco, Proofpoint en Mimecast meer dan 925,000 phishing-e-mails misten.

Phishing-kits die door organisaties worden gebruikt, bevatten vaak traditionele ontwijkingsmechanismen. Deze ouderwetse cyberbeveiligingsoplossingen herkennen echter verschillende soorten ontduiking niet en zijn niet in staat phishing-aanvallen te blokkeren, zoals blijkt uit de bovenstaande voorbeelden.

Hier zijn enkele voorbeelden van mechanismen die aanvallers konden inzetten om beveiligingsparameters te omzeilen:

MFA-bypass

Multi-factor Authenticatie (MFA) is een authenticatiemethode waarbij de gebruiker twee of meer verificatiefactoren moet opgeven om toegang te krijgen tot een bron. Een gebruiker moet bijvoorbeeld zijn gebruikersnaam en wachtwoord opgeven, en vervolgens ook een pincode die naar de telefoon van de gebruiker wordt verzonden. Het belangrijkste voordeel van MFA is dat het de beveiliging van uw organisatie verbetert doordat uw gebruikers zich alleen met een gebruikersnaam en wachtwoord moeten identificeren..

MFA is echter geen kogelvrije oplossing om phishing-aanvallen te voorkomen. Microsoft heeft onlangs een wijdverbreide phishing-campagne ontdekt die multi-factor authenticatie (MFA) omzeilt. Bij de eerste aanval werd het authenticatieproces van Office 365 gekaapt, waardoor gebruikers werden omgeleid naar phishing-landingspagina's van Adversary-in-the-Middle (AiTM), gericht op het stelen van sessiecookies en inloggegevens. Vervolgens kaapten de aanvallers de inlogsessie van een gebruiker en sloegen het authenticatieproces over, zelfs als de gebruiker MFA had ingeschakeld.

De aanvallers gebruikten vervolgens de gestolen inloggegevens en sessiecookies om toegang te krijgen tot de mailboxen van getroffen gebruikers en om vervolgcampagnes voor zakelijke e-mailcompromis (BEC) tegen andere doelen uit te voeren, zoals beschreven door Microsoft Threat Intelligence Center (MSTIC)

Sandbox-ontduiking

Een sandbox is een beveiligingsmechanisme voor het scheiden van actieve programma's en wordt geïmplementeerd door het uitvoeren van software of het uitvoeren van een webpagina in een beperkte besturingssysteemomgeving. Sandboxing beschermt tegen potentieel kwaadaardige programma's of onveilige code door het proces te isoleren van de rest van de omgeving van de organisatie. Op deze manier heeft een bedreiging die wordt gedetecteerd geen invloed op het apparaat van de gebruiker.

Er zijn echter nieuwe phishing-aanvallen waargenomen die dit beveiligingsmechanisme omzeilen. Voor dat doel gebruiken ze 'Sleepers': interne blokkeringsmechanismen die een sandbox niet kan waarnemen, waardoor de kwaadaardige lading alleen actie onderneemt als ze met echte eindgebruikers wordt geconfronteerd. Dit betekent dat de aanvallers kunnen herkennen wanneer ze toegang hebben gekregen tot een echt werkstation op de bedrijfsinfrastructuur, en niet tot een sandbox. Als er een sandbox is, wordt er meestal een fout weergegeven op de phishing-webpagina en zal de aanval niet beginnen. Als gevolg hiervan zullen standaardbeveiligingsleveranciers de phishing-website vanwege de ontduiking niet als kwaadaardig classificeren, en zal de site onopgemerkt blijven functioneren.

Beperking op basis van apparaatinformatie

Een andere ontwijkingstechniek die phishing-aanvallen gebruiken, is het analyseren van apparaatinformatie om beveiligingsleveranciers uit te roeien die zichzelf proberen te vermommen als gebruikers. Net als bij sandbox-ontduiking proberen de aanvallers het phishing-schema alleen te activeren wanneer een echte gebruiker de webpagina bezoekt.

Om dat te doen hebben bedreigingsactoren het vermogen ontwikkeld om menselijke doelwitten te identificeren op basis van verschillende gegevensbronnen: gegevens van de browser, het besturingssysteem en de manier waarop de inhoud van webpagina's op het scherm van de gebruiker moet worden weergegeven. Met deze informatie kan de phishing-kit beslissen of het apparaat door een persoon wordt gebruikt (zoals een laptop of telefoon) of dat het een sandbox of beveiligingsmechanisme is, vermomd als gebruiker.

Deze informatie helpt de phishing-sites gebruikers te classificeren op basis van hun schermgrootte of viewport. Door toegang te krijgen tot bezoekersgegevens over de vensterhoogte en -breedte van de technologie van de bezoeker, weet de bedreigingsactor welk type apparaat het doelwit gebruikt en kan hij beslissen of hij moet aanvallen of ontwijken.

Dit zijn slechts enkele voorbeelden van een steeds evoluerend dreigingslandschap, waarin aanvallers elke dag nieuwe manieren vinden om conventionele cyberbeveiligingen te omzeilen. Dit is zeer verontrustend en vereist een nieuwe benadering van de uitdagingen op het gebied van browserbeveiliging.

Conventionele oplossingen schieten tekort

Zoals we hebben gezien, hebben phishing-campagnes mechanismen ontwikkeld voor het detecteren van conventionele soorten anti-phishing-software, of het nu een sandbox, een e-mailscanner of meervoudige authenticatie is. Zodra de aanvallers door de campagnes worden gedetecteerd, zullen ze een ander type aanval inzetten en is de kans klein dat de antiphishing effectief zal zijn in het blokkeren of opmerken van een kwaadaardige webpagina.

Een nieuwe browsergebaseerde aanpak

De sterke toename van de rol van de browser in de moderne onderneming vraagt om oplossingen die bescherming bieden tegen cyberaanvallen die veel voorkomen in de browser. Phishing is in opkomst als de grootste bedreiging, zowel qua populariteit als qua ernst, van cyberaanvallen via browsers. Verder, conventionele antiphishingsoftware mist veel phishingcampagnes en laat deze onopgemerkt voorbijgaan, waardoor medewerkers en de organisatie kwetsbaar worden.

Wij zijn van mening dat een passende oplossing voor deze problemen browsergebaseerd moet zijn. LayerX Security biedt een nieuwe aanpak voor phishing-bescherming.

Het LayerX-browserplatform bevat een browserextensie die browsersessies op de applicatielaag monitort, waardoor direct inzicht wordt verkregen in alle browsergebeurtenissen in de post-decoderingsfase, waardoor het in staat wordt gesteld beschermende acties in realtime te analyseren en af te dwingen zonder latentie of impact op de gebruikerservaring . LayerX kan de weergegeven webpagina naadloos aanpassen om verder te gaan dan het ruwe blok/toegang toestaan en granulaire handhaving te leveren die de kwaadaardige aspecten van de webpagina neutraliseert in plaats van de toegang ertoe helemaal te blokkeren. Dit is van cruciaal belang in gevallen waarin aanvallers hun aanval uitvoeren op een in wezen legitieme pagina, zoals wanneer ze de DOM-structuur van een bankapp-pagina doorkruisen. LayerX biedt het hoogste beveiligingsniveau zonder de browserervaring van de gebruiker te verslechteren.