Anmeldedaten sind heute das Tor zu jedem Online-Dienst, da sie dabei helfen, die Person hinter dem Bildschirm zu identifizieren und Ihre sensiblen Daten vor böswilligen Personen zu schützen. Trotz der Vielzahl an Präventionsmaßnahmen, die heute möglich sind, bleibt Credential Stuffing eines der besten Werkzeuge im Arsenal von Cyberangreifern. Dadurch können Angreifer in Online-Konten eindringen und wertvolle persönliche Daten erbeuten.

Da auf dem Schwarzmarkt über 15 Milliarden Zugangsdaten zum Kauf angeboten werden, sind Angreifer immer auf der Suche nach schnellem Profit, indem sie durchgesickerte Zugangsdaten gegen ihre Opfer ausnutzen. Heutzutage müssen sie nicht unbedingt bezahlen, um diese gestohlenen Zugangsdaten als Waffe zu nutzen – die RockYou21-Liste ist eine öffentlich zugängliche Liste von Passwörtern, die zusammengestellt wird über 8 Milliarden Einträge. Mit dieser kostenlosen Datenbank erhalten Hacker außerordentlich viel Munition gegen ahnungslose Online-Nutzer. Bei Datenbanken wie diesen kann es nur kurze Zeit dauern, bis automatisierte Passwort-Spray-Tools die richtige Anmeldekombination finden und übernehmen.

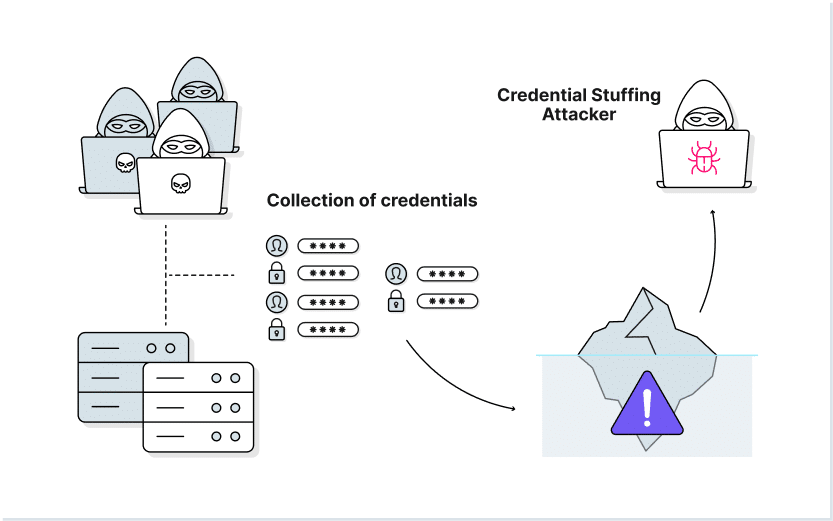

Wie funktionieren Credential-Stuffing-Angriffe?

Die Hauptschwäche, die der Beliebtheit von Credential Stuffing zugrunde liegt, ist die Häufigkeit der Wiederverwendung von Passwörtern. Obwohl es verlockend ist, all diese Schuld dem Endbenutzer zuzuschieben, lohnt es sich, die schiere Menge an Online-Konten im Auge zu behalten, über die jeder Endbenutzer den Überblick behalten muss.

Eine aktuelle Studie ergab, dass die durchschnittliche Person mittlerweile knapp 100 Online-Konten hat – diese Zahl hat während der Pandemie drastisch zugenommen, da Scharen neuer Nutzer neue Formen der Online-Unterhaltung entdeckten. Angesichts der Tatsache, dass so viele Konten verwaltet werden müssen, sind Benutzer im Wesentlichen zu zwei Optionen gezwungen: Die erste besteht darin, einen umfangreichen und sicheren Passwort-Manager zu verwenden; oder um Passwörter einfach kontenübergreifend wiederzuverwenden. Während Ersteres vielversprechend ist, sind Passwort-Manager noch relativ neu und noch lange nicht weit verbreitet. Sie stellen auch noch größere Angriffsziele für Angreifer dar, wie z der jüngste LastPass-Verstoß Dabei wurden sowohl Unternehmens- als auch Kundendaten gestohlen.

Da Angreifer wissen, dass so viele Benutzer für mehrere Online-Konten dasselbe Passwort verwenden, nutzen sie häufig zuvor gehackte Anmeldeinformationen, um hohe Gewinne zu erzielen. Beim Credential Stuffing werden diese geleakten Anmeldeinformationen in ein automatisiertes Programm eingeschleust, das dann automatisch alle zugehörigen Online-Konten durchsucht, um einen Einbruchversuch zu unternehmen.

Die meisten Angriffe folgen dem gleichen Format: Zunächst findet oder kauft der Angreifer einen Cache mit Benutzernamen und Passwörtern, der häufig durch eine kürzliche Datenschutzverletzung offengelegt wurde. Der Angreifer wird dann eine kleine Zeit damit verbringen, zu testen, ob diese Kombinationen auf einigen Websites funktionieren. Sobald dies verifiziert ist, kann der groß angelegte Angriff ernsthaft beginnen. Alle gestohlenen Daten werden genutzt, was zu einer Flut von Anmeldeversuchen auf einem bestimmten Server führt. Wenn nur einer funktioniert, hat der Angreifer Zugriff. Bei einem Einbruch beginnt der Angreifer manuell damit, alles Wertvolle aus dem Konto zu entfernen – etwa Kreditkartennummern, zugehörige E-Mail-Konten und Sozialversicherungsnummern. Schließlich kann der Angreifer, bevor er die Kontrolle über das Konto aufgibt, es als Lösegeld erpressen.

Was verursacht Credential-Stuffing-Angriffe?

Credential-Stuffing-Angriffe sind einfach das Ergebnis vieler umfassenderer Versäumnisse auf der gesamten Angriffsfläche eines Unternehmens. Die automatisierten Login-Bots leben von der ständigen Eingabe geleakter, gestohlener und geknackter Zugangsdaten, die jeweils aus unterschiedlichen Quellen stammen.

Datenverstöße

Datenschutzverletzungen, die noch nie so häufig vorkamen, werden durch eine Vielzahl schwacher Sicherheitspraktiken, Insider-Bedrohungen und groß angelegte gezielte Angriffe verursacht. Während Unternehmen darum kämpfen, die Auswirkungen auf ihre PR- und technischen Systeme zu bewältigen, gelangen die bei einem Verstoß freigegebenen Daten schnell in den starken Credential-Stuffing-Markt. Relevante Zugangsdaten werden für weitere Datenschutzverletzungen wiederverwendet, da Angreifer eine breitere Palette von Unternehmensnetzwerken infiltrieren. Dadurch werden sensiblere Daten herausgefiltert, was zu exponentiell zunehmenden Angriffen führt.

Wiederverwendete Passwörter

Dank der heutigen Online-Konnektivität ist die Wiederverwendung von Passwörtern weit verbreitet: 80 % der Datenschutzverletzungen in Unternehmen werden direkt durch gehackte Passwörter verursacht; Die gleiche Zahl beschreibt den Prozentsatz der Hacking-Vorfälle, die durch die Wiederverwendung von Passwörtern verursacht werden. Darüber hinaus kann die Stärke verschiedener Passwörter von besorgniserregend zugänglichen Informationen abhängen: Bis zu einem Drittel der US-Mitarbeiter nutzen die Geburtstage ihrer Kinder oder Angehörigen als Grundlage für ihre Passwörter. Zusammengenommen erhöht die potenzielle Angriffsfläche, die solche reproduzierbaren und erratenen Passwörter bieten, den Angriffsradius von Credential-Stuffing-Angriffen enorm.

Phishing-Angriffe

Bei Phishing-Angriffen täuschen Angreifer ihre Opfer durch Identitätsdiebstahl vor. Durch die Erstellung gefälschter E-Mails – angeblich von Banken, Softwareanbietern oder sogar Kollegen – werden Opfer dazu gebracht, ihre Anmeldedaten preiszugeben. Wenn diese Anmeldeinformationen auf einer betrügerischen Anmeldeseite eingegeben werden, werden sie der ständig wachsenden Datenbank des Angreifers hinzugefügt. E-Mails sind nicht die einzige Form der Nachrichtenübermittlung, die von Phishing-Angreifern genutzt wird: Telefonanrufe, SMS-Nachrichten und soziale Medien bieten potenzielle Angriffsmöglichkeiten.

Durchgesickerte Anmeldeinformationen

Referenzen werden nicht immer mit dem Respekt behandelt, den sie verdienen – schnelle Entwicklungszyklen führen oft zu Versäumnissen, die von böswilligen Akteuren nur allzu sehr ausgenutzt werden können. Dieses Problem besteht auch außerhalb von Devops weiterhin: Mitarbeiter geben manchmal versehentlich Anmeldeinformationen preis, indem sie sie mit anderen teilen oder im Klartext speichern. Wenn es zu geleakten Zugangsdaten kommt, werden diese schnell zu den Datenbanken mit gesammelten Zugangsdaten hinzugefügt, die auf Dark-Web-Marktplätzen verfügbar sind.

Automatisierte Tools

Das letzte Teil des Credential-Stuffing-Puzzles wird von automatisierten Tools übernommen. Eine Überprüfung der Gültigkeit von Milliarden von Passwörtern wäre für manuelle Prozesse unmöglich. Stattdessen steigern Angreifer die Effektivität und den ROI von Angriffen durch den Einsatz von Bots. Diese testen jede Minute Millionen von Passwort- und Benutzernamenkombinationen und verteilen und verstärken aktive Angriffe.

Die Herausforderungen bei der Erkennung von Credential Stuffing

Die Oberhand, die Credential Stuffers genießen, ist ihre Fähigkeit, sich unter legitime Benutzer einzufügen. Herkömmliche Web Application Firewall (WAF)- und Blacklist-Ansätze scheitern völlig, da diese Angriffe nicht auf identifizierbaren Exploits – oder offensichtlich böswilligen Aktionen – basieren. Technisch gesehen nutzt der Angreifer die Anmeldefunktion der App für den beabsichtigten Zweck und macht die WAF unbrauchbar.

Ein angreiferzentrierter Schutzansatz durch die Identifizierung bösartiger IP-Adressen bietet möglicherweise einen gewissen Schutz, aber die schiere Größe verteilter Botnetze ermöglicht nicht nur eine schnellere Arbeit, sondern auch einen weitreichenden Angriff, der potenziell Tausende verschiedener IP-Adressen abdeckt. Dies schränkt die proaktive Erkennung von Credential Stuffing erheblich ein.

Im Gegensatz zu Verhaltensmustern, die bei Brute-Force-Angriffen zu beobachten sind – bei denen Bots kontinuierlich auf früheren Vermutungen basieren – versuchen Credential-Stuffing-Bots einfach, über das gestohlene Paar zuzugreifen, bevor sie fortfahren. Dadurch sind sie äußerst mobil – agil genug, um Programme zu umgehen, die die Häufigkeit von Anmeldefehlern bewerten.

Wie kann man Credential Stuffing verhindern?

Trotz der Herausforderungen, vor denen Sicherheitsteams stehen, gibt es einige neue Möglichkeiten, Credential-Stuffing-Versuche zu vereiteln.

Authentifizieren Sie sich mit Multi-Faktor

MFA fügt einem Anmeldeversuch eine zusätzliche Authentifizierungsebene hinzu, indem der Benutzer sich mit etwas authentifizieren muss, das er hat – und mit etwas, das er kennt. Mit einer physischen Authentifizierungsmethode wie einem Telefon oder einem Zugriffstoken können Anmeldeinformations-Bots nicht auf ein Konto zugreifen, selbst wenn die gestohlenen Anmeldedaten korrekt sind. Die Herausforderung bei der Implementierung von MFA für eine gesamte Benutzerbasis ist jedoch aufgrund weit verbreiteter Einwände der Benutzererfahrung erheblich.

Verwenden Sie CAPTCHA

CAPTCHA zwingt Benutzer dazu, zu beweisen, dass sie ein Mensch sind. Dies kann dazu beitragen, dass einige Bots erfolgreich Angriffe ausführen. Man sollte jedoch bedenken, dass Angreifer zwei Möglichkeiten haben, dieses Problem zu umgehen: Die erste Möglichkeit sind Headless-Browser (siehe unten); Andere Angreifer sind einfach dazu übergegangen, Menschen einzusetzen, um die CAPTCHA-Phase einer Anmeldung abzuschließen. Ähnlich wie MFA lässt sich CAPTCHA am besten mit einer Reihe anderer Ansätze kombinieren.

Blockieren Sie Headless-Browser

Headless-Browser bieten eine hochgradige Automatisierung von Webaktivitäten – einschließlich CAPTCHA-Vervollständigung. Sie funktionieren jedoch größtenteils über JavaScript-Aufrufe, wodurch sie relativ leicht zu erkennen sind. Durch die Blockierung des Zugriffs auf alle Headless-Browser erhalten CAPTCHA-Techniken eine präventivere Kontrolle über Credential-Stuffing-Versuche.

Verdächtige IPs auf die schwarze Liste setzen

Neue Angreifer verfügen in der Regel über einen kleineren Pool bösartiger Adressen, aus dem sie schöpfen können. Hier liegt noch Potenzial in der IP-Blockierung, da jede IP, die versucht, sich bei mehreren Konten anzumelden, schnell gesperrt werden kann.

Identifizieren und begrenzen Sie den Nichtwohnverkehr

Das Erkennen von Datenverkehr, der von AWS oder anderen kommerziellen Rechenzentren stammt, ist einfach: Nutzen Sie dies zu Ihrem Vorteil, indem Sie strenge Ratenbeschränkungen für diese Art von Datenverkehr anwenden, da es sich mit ziemlicher Sicherheit um Bots handelt. Behandeln Sie den gesamten Datenverkehr im Rechenzentrum mit äußerster Vorsicht und stellen Sie sicher, dass alle verdächtigen Benutzer blockiert werden.

Schützen Sie die Anmeldedaten Ihrer Mitarbeiter mit LayerX

LayerX bietet umfassenden Schutz vor Credential Stuffing, indem es das gesamte Authentifizierungs- und Autorisierungsverhalten überwacht. Diese Sichtbarkeit wird durch die Implementierung als Browsererweiterung erreicht, die eine vollständige Überwachung und Analyse von Benutzeranmeldeversuchen und Ressourcenzugriffsanfragen auf jedem Gerät ermöglicht.

Durch die Kombination einer Vor-Ort-Ansicht der Anmeldeaktivitäten mit einer marktführenden Analyse-Engine werden die Web- und SaaS-Sitzungen von Credential-Stuffing-Bots deutlich sichtbar. Da LayerX automatisch als risikoreich gekennzeichnet wird, kann es eine kontextsensitive zweite Verifizierungsebene implementieren. Während die Implementierung von MFA für alle Benutzer in der Vergangenheit schwierig war, bietet LayerX diesen zusätzlichen Authentifizierungsfaktor und beseitigt so die durch MFA und CAPTCHA verursachte UX-Frustration. Auf diese Weise können Zugriffsrichtlinien die Legitimität eines Endbenutzers ermitteln, ohne sich blind auf gestohlene Anmeldeinformationen zu verlassen.

Mit LayerX sind Unternehmen in der Lage, böswillige Passwortnutzung zu erkennen, zu verhindern und sich proaktiv davor zu schützen.