Eine der am häufigsten übersehenen Bedrohungen für die Unternehmenssicherheit sind die Ausgaben der Mitarbeiter 40 % ihrer Wachstunden tun. Da Unternehmen die Vorteile einer zunehmend hybriden Belegschaft genießen, haben zu viele diesen wichtigen Aspekt bei der Interaktion von Benutzern und Mitarbeitern mit externen Systemen vernachlässigt. Das Surfen im Internet birgt erhebliche, oft ignorierte Risiken.

Wenn Sie eine Webseite oder App besuchen, lädt der Browser Ihres Geräts Code von einem Remote-Server. Aus einer Zero-Trust-Perspektive wirft die Annahme der Legitimität dieses Servers ernsthafte Bedenken auf. Herkömmlicher Browserschutz wie z Sichere Web-Gateways (SWGs) konzentrierte sich auf den Versuch, eine Webseite anhand einer vorgefertigten Liste verdächtiger Links zu überprüfen; Dieser kontextlose Ansatz behinderte echte Anfragen und ließ neue Angriffe oft völlig außer Acht.

Vor einem Jahrzehnt, Techniken wie die Remote-Browser-Isolation wurden als nächste Generation des Browserschutzes eingeführt. Bei der Remote-Browser-Isolation wird der Site-Code geladen und überprüft, bevor er den Browser erreicht. Dieser Ansatz bietet mehr kontextbezogenen Schutz und isoliert ein Gerät physisch von hartcodierten Bedrohungen.

Im Folgenden werfen wir einen genaueren Blick auf die Bedrohungen, vor denen die Browser-Isolation schützt, und auf die Gründe, warum Unternehmen sie verwenden. Wir fragen, ob es angemessenen Schutz in einer sich entwickelnden Bedrohungslandschaft bietet, die nahtlose, unternehmensweite Sicherheit erfordert, und prüfen modernere und effektivere Sicherheitstechnologien, um Browsing-Risiken zu begegnen.

Vor welchen Bedrohungen schützt die Browser-Isolation?

Die Browser-Isolation schützt vor opportunistischen Sicherheitsereignissen. Im Folgenden sind die sechs größten Schwachstellen aufgeführt, mit denen ungeschützte Endbenutzer konfrontiert sind:

- Malvertising. Im Mittelpunkt dieses Angriffs stehen legitime Werbenetzwerke. Für die echten Website-Betreiber – und deren Drittanbieter-Anzeigenmanager – sehen diese Anzeigen völlig normal aus. Allerdings haben die kriminellen Betreiber dieser Anzeigen einige Zeilen Schadcode eingefügt. Wenn ein ungeschützter Browser eine infizierte Seite lädt – bei der es sich um eine beliebige Anzeige auf einer beliebigen Website handeln kann –, wird eine einzelne Anweisung auf Ihr Gerät geladen, die es mit dem Befehls- und Kontrollserver des Kriminellen verbindet. Von hier aus kann der C2-Server schnell und leise alles im Hintergrund herunterladen.

- Drive-by-Downloads. Diese breite Angriffskategorie beschreibt einen heimlichen Malware-Installationsprozess. Unabhängig davon, ob Sie lediglich eine Webseite mit einer ungepatchten Browser-Schwachstelle laden oder eine echte Software mit im Loader gebündelter Malware installieren, nutzen Drive-by-Downloads jedes noch so kleine Versehen aus.

- Angriffe umleiten. Wenn eine E-Mail, die große Rabatte bei einer Marke bewirbt, im Posteingang einer Person landet, bewegt ein sicherheitsbewusster Benutzer den Mauszeiger über den Link, um dessen Gültigkeit zu überprüfen. Wenn sie sehen, dass die URL mit der eigenen Website-Adresse der Marke beginnt, gehen sie davon aus, dass alles in Ordnung ist. Mithilfe von Weiterleitungs-URLs kann die Website des Angreifers jedoch an eine Adresse geschleust werden, die zunächst legitim erscheint. Diese Technik wurde in den drei Monaten zwischen Mai und Juli 7,000 in fast 3 Phishing-E-Mails gefunden, die als American Express und Snapchat getarnt waren.

- Clickjacking. Die klassische Sicherheitslücke, die es einem Benutzer ermöglicht, dazu zu verleiten, auf einen unbeabsichtigten Link zu klicken. Es gibt zahlreiche gefälschte „Download“- und „Anzeige schließen“-Schaltflächen, die Benutzer dazu verleiten, gefälschte Werbeeinnahmen zu generieren und sogar einen Malware-Download zu initiieren.

- On-Path-Browserangriffe. Zwischen dem Site-Server und Ihrem eigenen Browser sitzend, kann ein Angreifer unterwegs Ihre Cookies stehlen oder die HTTP-Verbindung ausnutzen, um Anmeldeinformationen zu sammeln und sogar den von Ihnen angezeigten Webinhalt zu verändern.

- Cross-Site-Scripting: Dabei schleust ein Angreifer Code in eine legitime Website ein. Die Nutzlast wird gelöscht, wenn das Opfer die Website lädt. Ähnlich wie der Umleitungsangriff fügen einige Cross-Site-Scripting-Programme bösartigen Code am Ende einer vertrauenswürdigen URL hinzu. Wenn der Webbrowser des Opfers dies lädt, kann ein Angreifer Anmeldeinformationen und mehr stehlen.

Wie funktioniert die Browser-Isolation?

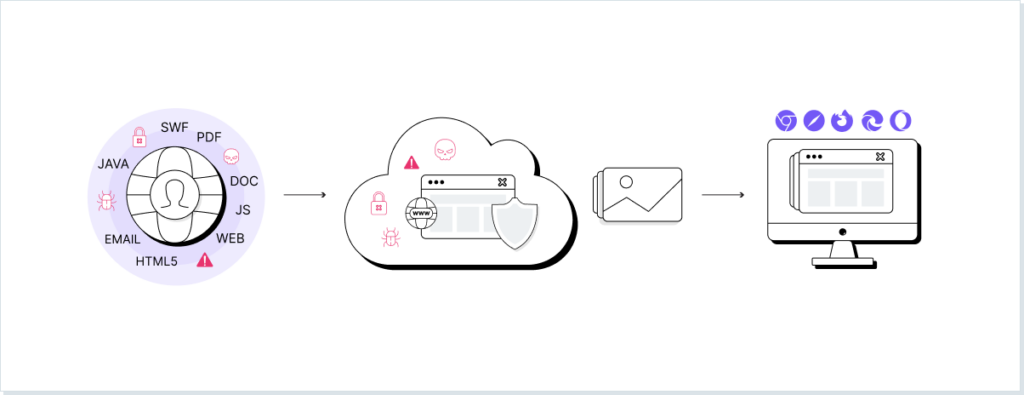

Die Browser-Isolationstechnologie trennt Webseiten vom eigenen Browser des Benutzers. Dies kann verschiedene Formen annehmen (siehe die Arten der Browser-Isolation weiter unten), aber alle basieren auf der gleichen allgemeinen Prämisse. Erstens werden die Surfaktivitäten eines Webbenutzers in einer isolierten Umgebung durchgeführt. Dies kann ein Server sein, der von einem Cloud-Anbieter kontrolliert und verwaltet wird, oder eine Sandbox auf dem eigenen Computer des Endbenutzers. Von dort wird das Surfverhalten sowie die angeforderten Webseiten (oder Simulationen davon) an das Gerät des Benutzers zurückübertragen. Wenn der Benutzer ein Formular absendet, einen Download anfordert oder auf einen Link klickt, wird die Anfrage zunächst an diesen isolierten Container übermittelt, wo sie ausgeführt und auf Malware überprüft wird.

Beispielsweise hat ein Benutzer eine harmlos aussehende Website mit Informationen zu einem bevorstehenden Branchenevent durchsucht. Sie wissen jedoch nicht, dass eine Malvertisement-Kampagne genau auf diese Seite abzielt. Während ein ungeschützter Benutzer das Risiko eines automatisierten Malware-Downloads eingeht, schützt der isolierte Container den Benutzer vor jedem Versuch, sie an einen unbekannten Befehls- und Kontrollserver zu senden, und verhindert so den Angriff vollständig. Dieser Server oder diese Sandbox arbeitet nicht dauerhaft und wird jedes Mal zurückgesetzt oder gelöscht, wenn der Benutzer die Sitzung schließt oder der Browser das Zeitlimit überschreitet. Dies eliminiert das Risiko von Cross-Site-Scripting und anderen JavaScript-basierten Angriffen, entzieht sie den Anliegen des einzelnen Mitarbeiters und trägt dazu bei, Webbrowser von der breiteren Angriffsfläche des Unternehmens abzuschotten.

Warum verwenden Organisationen Browser-Isolation?

Das ergab eine aktuelle Umfrage von Gartner 82 % der branchenführenden Befragten in der gesamten Finanz-, Personal- und Rechtsbranche wird weiterhin Fernarbeit unterstützen. Da die herkömmliche Perimetersicherheit mittlerweile über Hunderte verschiedener Räumlichkeiten verstreut ist, beweisen die steigenden Kosten für Datenschutzverletzungen die Notwendigkeit eines besseren Fernschutzes.

Die traditionelle Option zum Schutz vor webbasierter Malware umfasste Tools wie das Secure Web Gateway (SWG). Diese Netzwerksicherheitslösung fungiert als Proxy zwischen dem Endbenutzer und der Seite, zu der er eine Verbindung herstellen möchte. Leider sind SWGs nicht in der Lage, bösartige Seiten dynamisch zu identifizieren und daher in Echtzeit vor ihnen zu schützen. Viele Web-Proxys und ähnliche Tools leiden unter der Kontextblindheit der Browsing-Sitzung, während ihnen die feinen Details zwischen echten Web-Zielen und bösartigen Instanzen fehlen. Das breite Spektrum der eingesetzten Ansätze hat dazu geführt, dass Webbrowser-Lösungen zunehmend unter einer Aufblähung des Tech-Stacks leiden. Darüber hinaus können diese komplexen Ansätze immer noch Zero-Day-Exploits übersehen, Benutzer unnötigerweise von Websites blockieren und dadurch die Produktivität beeinträchtigen.

Durch die Webbrowser-Isolation werden interne Netzwerke von jeder Bedrohung ferngehalten. Dies fördert sowohl die Produktivität der Mitarbeiter als auch ihre Sicherheit.

Arten der Browser-Isolation

Es gibt drei große Kategorien von Browser-Isolationstechniken.

#1. Remote-Browser-Isolation

Die Remote-Browser-Isolation basiert darauf, dass das Surfverhalten des Endbenutzers auf einen isolierten Cloud-Server gestreamt wird. Es gibt drei verschiedene Formen der Remote-Isolation, bei denen jede Inhalte in unterschiedlicher Form an das Gerät des Benutzers sendet. Die erste ist die „Pixel-Pushing“-Methode. Dabei lädt ein Cloud-Server den Webseitencode, während ein Video oder sequentielle Bilder der Browsing-Aktivitäten des Benutzers auf das Gerät des Endbenutzers gestreamt werden.

Beim DOM-Rewriting hingegen lädt der Server die Webseite und schreibt sie dann aktiv neu, um schädliches HTML oder JavaScript zu entfernen. Sobald der Inhalt entschlüsselt ist, wird er an das Gerät des Endbenutzers gesendet, um vom Browser ein zweites Mal geladen und angezeigt zu werden.

Die letzte Methode beinhaltet einen ähnlichen Prozess, bei dem die Webseite remote geladen wird, der Inhalt jedoch nicht umfassend neu geschrieben wird. Stattdessen erhält der Benutzer nach Ausführung des gesamten Codes eine Darstellung der Webseite im Vektorgrafikformat.

Grundsätzlich führt die Remote-Browser-Isolation fast immer zu Latenz beim Browsing-Prozess.

#2. Lokale Browserisolierung

Die lokale Browser-Isolation funktioniert auf ähnliche Weise wie die Remote-Browser-Isolation. Um jedoch die Latenz zu reduzieren, wird der Remote-Cloud-Server durch einen Server ersetzt, der im internen Netzwerk der Organisation gehostet wird.

Die Webbrowser-Isolation muss fast immer innerhalb der bestehenden Firewall-Verfahren der Organisation erfolgen und nicht außerhalb, wie dies beim Remote-Isolationsprozess der Fall ist. Diese Technik kann für Unternehmen mit höchstem Datenschutz gut funktionieren, eignet sich jedoch aufgrund der kostspieligen Hardwareanforderungen von Servern vor Ort nicht so gut für Remote-Mitarbeiter. Darüber hinaus können Benutzer zwar sicher sein, dass beim Surfen keine einzelnen Geräte gefährdet werden, es besteht jedoch das Risiko, dass das interne Netzwerk einer besonders schlimmen Bedrohung aus dem öffentlichen Internet ausgesetzt ist.

#3. Clientseitige Browser-Isolation

Die clientseitige Browser-Isolation unterscheidet sich drastisch von der Remote-Browser-Isolation. Es basiert auf dem gleichen Ansatz der Browservirtualisierung und ist nicht auf einen externen Server angewiesen, sondern wird auf dem Gerät des Benutzers selbst ausgeführt. Der Isolationsaspekt ergibt sich aus einer von zwei Techniken: Virtualisierung oder Sandboxing.

Virtualisierung beschreibt den Prozess der Aufteilung eines Computers in mehrere – separate – virtuelle Maschinen. Direkt unter dem Betriebssystem eines Computers befindet sich der Hypervisor, mit dem die Ressourcen der Hardware zwischen dem Host-Gerät und etwaigen Gastsystemen aufgeteilt werden können. Was in einer virtuellen Maschine passiert, sollte – theoretisch – auf genau diese beschränkt sein. Durch die Verwendung einer virtuellen Maschine zum Laden von Webseiten wird der Host-Computer vor den häufigsten Webbrowser-Bedrohungen geschützt.

Sandboxing weist einige Ähnlichkeiten mit der Virtualisierung auf und bietet eine geschlossene virtuelle Umgebung, in der Anwendungen ausgeführt werden können. Es wird jedoch kein völlig separates System geschaffen. Stattdessen ist eine Sandbox ein Container, der um eine Anwendung herum platziert werden kann, die auf dem Betriebssystem ausgeführt wird. Der Hauptvorteil davon besteht darin, dass jedes Mal, wenn eine Sandbox geschlossen wird, alle Ereignisse ungespeichert bleiben und daher verworfen werden.

Die nächste Generation der Browsersicherheit beginnt mit LayerX

Die Browser-Isolation liefert keine Ergebnisse auf die umfassende Sicherheit, die es einst versprochen hat. Die erheblichen Auswirkungen der Lösung auf das Benutzererlebnis haben zu einer sporadischen Nutzung geführt, wobei Unternehmen versuchen, sich auf einen lückenhaften Schutz zu verlassen, da sich die Mitarbeiter einfach für ein weniger belastendes Browser-Erlebnis entscheiden.

Auch Alternativen sind nicht viel besser: Cloud Access Security Brokers (CASBs) sind seit langem die Branchenlösung für Browser-Schwachstellen. Die von CASBs durchgesetzte Richtlinieneinhaltung gilt jedoch nur für sanktionierte Anwendungen und hängt stark von der API jeder App ab. Ihre Integrationsanforderungen haben dazu beigetragen, eine komplexe, kostspielige und weniger effiziente Form des Sicherheitsmanagements zu schaffen.

LayerX ist die erste Lösung, bei der Einfachheit im Vordergrund steht. Es bietet einheitlich alle Stärken der Remote-Browser-Isolation und ermöglicht eine Echtzeit-Governance der Webnutzung sowie Phishing- und Malware-Schutz, ohne Ihren Mitarbeitern im Weg zu stehen. Vergessen Sie umfangreiche infrastrukturelle Änderungen, denn die Lösung von LayerX passt sich den Sicherheitsanforderungen Ihres Unternehmens an – und nicht umgekehrt.