In den letzten Jahren haben sowohl Angreifer als auch Verteidiger ihre Fähigkeiten im unendlichen Katz-und-Maus-Spiel erweitert. Angreifer haben ihre Phishing-Operationen ausgeweitet, um Zugangsdaten und Identitäten zu stehlen. Verteidiger haben einen Zero-Trust-Sicherheitsansatz gewählt, bei dem Benutzer häufig ihre mobilen Geräte zur Authentifizierung bei ihren Desktop-Anwendungen verwenden. Die Jagd geht weiter.

In einer aktuellen, recht faszinierenden Kampagne Angreifer haben diesen jüngsten Defender-Fortschritt ausgenutzt und eine Desktop-Angriffsoberfläche genutzt, um eine schädliche mobile Anwendung (iPhone) zu verbreiten.

Schädliche iPhone-Anwendungen lassen sich nicht einfach in den App Store einschleichen. Im Erfolgsfall können sie auf verschiedene Weise zum Identitätsdiebstahl genutzt werden. Vertrauen Sie darauf, dass das Mobilgerät Ihrer Mitarbeiter sie bei Ihren mit SSO verbundenen Anwendungen authentifiziert? Stellen Sie sicher, dass sie geschützt sind.

TL;DR – Angriffsschritte

- Vertrieb – Malvertising auf einer beliebten kostenlosen Streaming-Website.

- Betrug mit gefälschten Videos – Bitten Sie Benutzer, einen QR-Code mit ihrem Mobilgerät zu scannen.

- Cross-Device-Hopping – Der QR-Code öffnet eine gestaltete Social-Engineering-Landingpage auf dem Mobilgerät des Mitarbeiters.

- Nutzlast: XNUMX Kg – Der Angriff leitet den Benutzer dazu weiter, eine schädliche mobile App aus dem App Store herunterzuladen.

Vertrieb

Untersuchungen von LayerX zufolge beginnt der Angriff mit einer prominenten Malvertising-Kampagne mit der URL eines gefälschten Videos. Bei diesem Angriff wurde die Werbung über eine beliebte Streaming-Website, hxxps://fmovies.to (Platz 715 weltweit!) verbreitet. Es sollte hervorgehoben werden, dass die gleiche Malvertising-Infrastruktur auch auf anderen Websites verbreitet wurde, von denen viele kostenloses Streaming von Filmen, Sportwettkämpfen und Fernsehsendungen anbieten.

Dies ist ein guter Zeitpunkt, uns an eine grundlegende Wahrheit über das Internet zu erinnern: Wenn es kostenlos ist, dann sind Sie das Produkt!

Gefälschtes Video

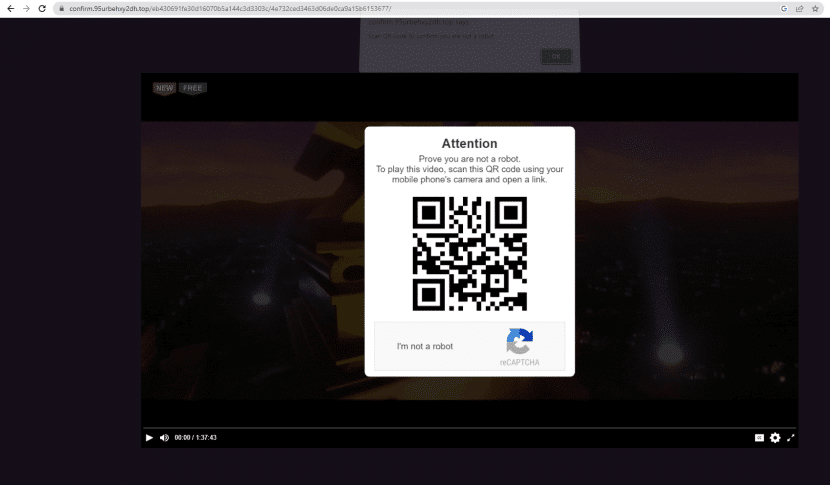

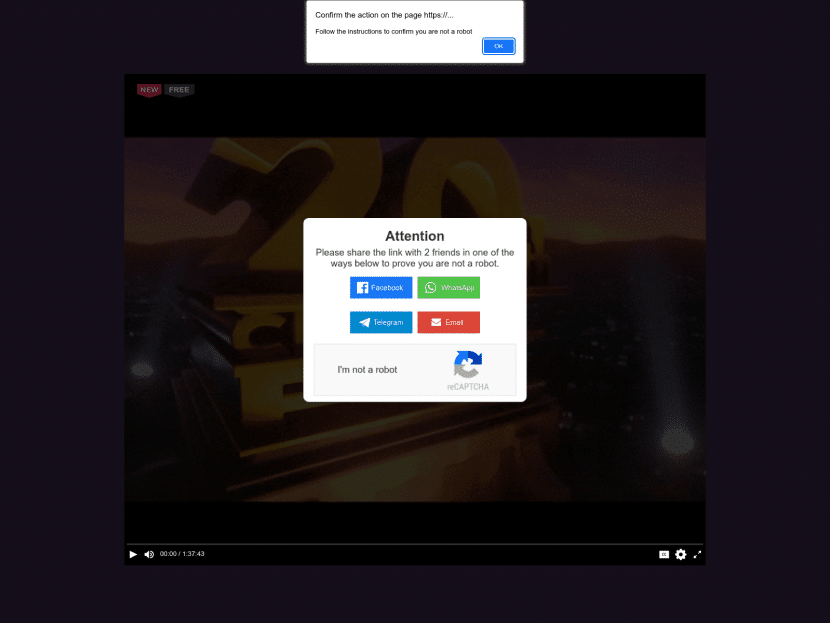

Bei der Malvertising-Nutzlast handelt es sich um die URL eines gefälschten Videos, das der Benutzer ansehen wollte.

Gefälschte Videonutzlast der Malvertising-Kampagne

Zwei Sekunden nach Beginn des Videos wird der Bildschirm mit einem QR-Code und Anweisungen zum Scannen mit einem Mobilgerät überlagert. Diese Seite (sowie mehrere andere Instanzen) wurde von der Echtzeit-Bedrohungspräventions-Engine LayerX abgefangen, die verdächtige Webseiten im Browser scannt.

Es ist erwähnenswert, dass dieselbe Infrastruktur jedes Mal unterschiedliche Zielseiten verteilt. Daher gehen wir davon aus, dass es sich um ein unabhängiges Unternehmen handelt, das mit der Bereitstellung von Zielseiten Geld verdient. Wir gehen auch davon aus, dass der Besitzer zum Zeitpunkt des nächsten Schritts des Angriffs nicht mehr derselbe ist.

Hier ist ein weiteres Beispiel für eine andere Aufforderung, die durch das gefälschte Video ausgelöst wurde:

hxxps://watch-online.7vuoh5i80tys.top/share/5/

Es versteht sich von selbst, dass das Scannen des QR-Codes keinen Zugriff auf den Film ermöglicht, sondern zum nächsten Schritt des Angriffs führt, der auf dem mobilen Gerät ausgeführt wird. Werfen Sie Ihr Popcorn jedoch nicht weg, wie dieser Social-Engineering-Angriff wird bald großartige Schauspielerei und Spezialeffekte zeigen ...

Social Engineering für mobile Geräte

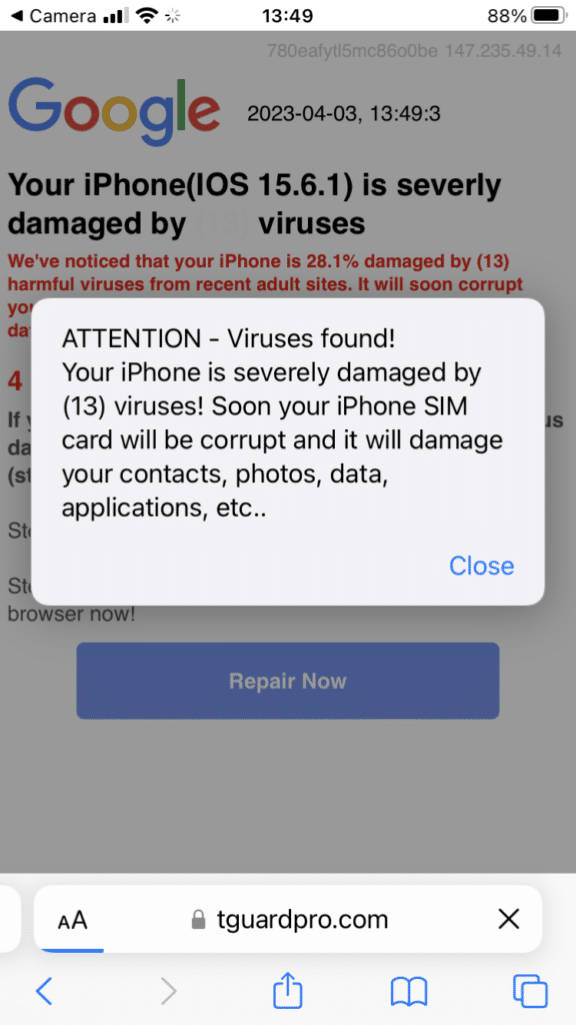

Das Bedrohungsforschungsteam von LayerX hat diesen Angriff untersucht und von einem iPhone-Mobilgerät aus darauf zugegriffen. Der QR-Code öffnet eine bösartige Zielseite mit einer gefälschten Sicherheitsaufforderung.

Gefälschte iPhone-Sicherheitsaufforderung

Die Eingabeaufforderung zeigt erschreckende Warnungen vor auf dem Gerät gefundenen Viren, die bald die SIM-Karte des Geräts beschädigen werden!

Die URL zeigt, dass die Zielseite die Gerätemetadaten nutzt, auf die sie Zugriff hat, und eine maßgeschneiderte Zielseite erstellt. An den Inhalten ist nichts Besonderes, außer dass sie für Social Engineering verwendet werden; Alle Geräteattribute sind für mobile Zielseiten zugänglich.

Dieses Cross-Device-Hopping ist eine großartige Technik, mit der Angreifer Standard-Sicherheitssysteme austricksen können. Sobald ein Benutzer einen bösartigen QR-Code scannt, kann das Unternehmen die Sicht auf das betroffene Mobilgerät verlieren.

Da wir LayerXer erwarteten, einen Film zu sehen, blieb uns nichts anderes übrig, als auf die Schaltfläche „Jetzt reparieren“ zu klicken und zu sehen, was als nächstes passiert.

Nutzlast: XNUMX Kg

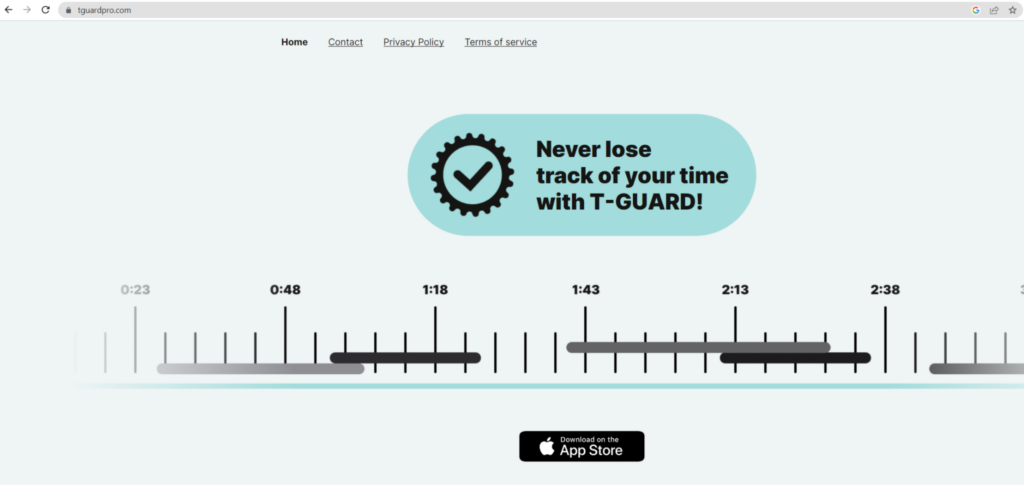

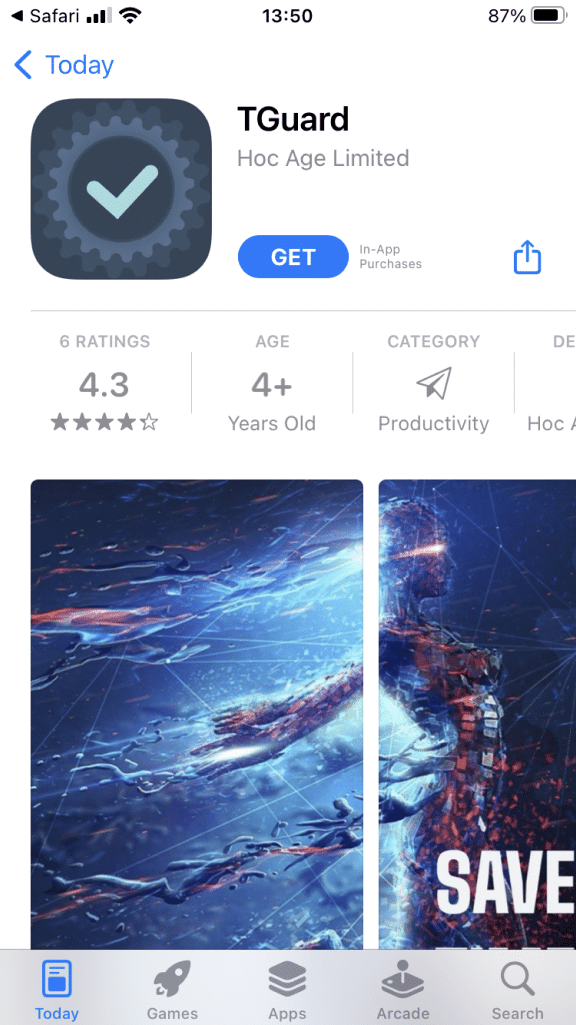

TGuard-Anwendung

Der Link führte uns zu dieser mobilen App-Seite mit TGuard, die inzwischen aus dem App Store entfernt wurde. Die App behauptet, Produktivitätsfunktionen (z. B. Zeiterfassung) bereitzustellen und richtet sich möglicherweise sowohl an Unternehmensbenutzer als auch an normale Benutzer.

Obwohl die mobile App entfernt wurde, ist die Website des Betreibers immer noch in der Luft:

Zusammenfassung

Diese kreative Kampagne ist ein herausragendes Beispiel dafür, wie Angreifer mithilfe des menschlichen Elements leicht in die Unternehmensumgebung eindringen können. Es ist dieselbe menschliche Schwäche, die dazu führt, dass wir kostenlose Streaming-Sites als rechtschaffenes, philanthropisches Unterfangen betrachten, einen zwielichtigen QR scannen und dann eine mobile Anwendung von einer unbekannten Quelle installieren.

Die funktionale Neuerung dieses Angriffs ist das Cross-Device-Hopping. Ich denke, dass heute nur eine Handvoll Unternehmen in der Lage sind, einen solchen Angriff zu erkennen, der auf die nicht verwalteten Mobilgeräte der Mitarbeiter abzielt.

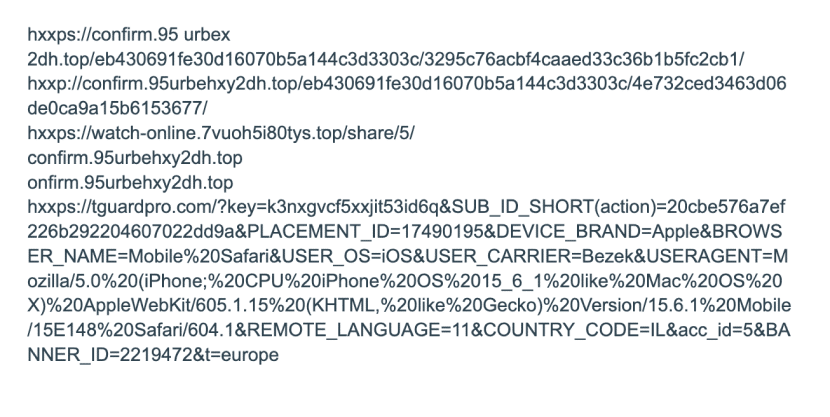

IOCs: