In den letzten Jahren haben wir eine beispiellose Zunahme von Cyberangriffen aus dem Internet erlebt: Phishing-Angriffe, Social Engineering, Malware-Websites und andere böswillige Angriffe. Einer der wichtigsten Sicherheitsdienste, die heutzutage auf dem Markt zum Schutz der Benutzer vor diesen Bedrohungen angeboten werden, sind reputationsbasierte URL-Filter.

Reputationsbasierte Sicherheitsdienste bestimmen die Sicherheitsstufe einer URL basierend auf der Reputation der Domain. Diese Dienste veranlassen den Benutzer, den Besuch unsicherer Websites zu unterbinden, indem sie zum Zeitpunkt des Besuchs Verbindungen von diesen Websites blockieren. Allerdings hat ihre Wirksamkeit in letzter Zeit deutlich nachgelassen.

Unbeschrifteten URLs, die von einer legitimen Domain stammen, könnte die Reputation der ursprünglichen Domain zuerkannt werden. Phishing-Angriffe nutzen diese Funktion aus und verbergen ihre böswilligen Angriffe unter legitimen Domänen, um Sicherheitsfilter zu umgehen. Dies stellt eine schwerwiegende Sicherheitslücke dar, die behoben werden muss.

In diesem Artikel erläutern wir, warum und was dagegen getan werden kann.

Was ist reputationsbasierte Sicherheit?

Website-Reputationssicherheitsdienste schützen Benutzer vor böswilligen oder unangemessenen Inhalten im Internet, typischerweise über eine URL-Filterlösung. Sie bestimmen das Sicherheitsniveau der Website anhand ihrer Web-Reputation. Die Web-Reputation wird durch die Berechnung verschiedener Metriken wie Alter und Verlauf der URL, IP-Reputation, Hosting-Standort, Beliebtheit und vielem mehr ermittelt. Die Metriken variieren geringfügig zwischen den verschiedenen Anbietern, aber das Konzept bleibt dasselbe: einer Website basierend auf ihren grundlegenden Telemetriedaten eine numerische Reputation zuzuordnen.

Wenn Sie am Arbeitsplatz schon einmal versucht haben, auf eine Webseite zuzugreifen, und die Meldung „Website blockiert“ erhalten haben, verwendet Ihr Unternehmen Webfilter.

Die Herausforderung: Phishing-Angriffe umgehen Reputationsfilter problemlos

Es wurde immer wieder festgestellt, dass Phishing-Kampagnen vertrauenswürdige Websites nutzen, um Filterressourcen, insbesondere Reputationsfilter, zu umgehen. Das heißt, wenn Opfer auf den Link klicken, gibt es keine Schutzschicht, die sie daran hindert, die Zielseite zu erreichen.

Beispiel für einen Phishing-Anwendungsfall

Das folgende Beispiel hilft, das Problem zu verstehen:

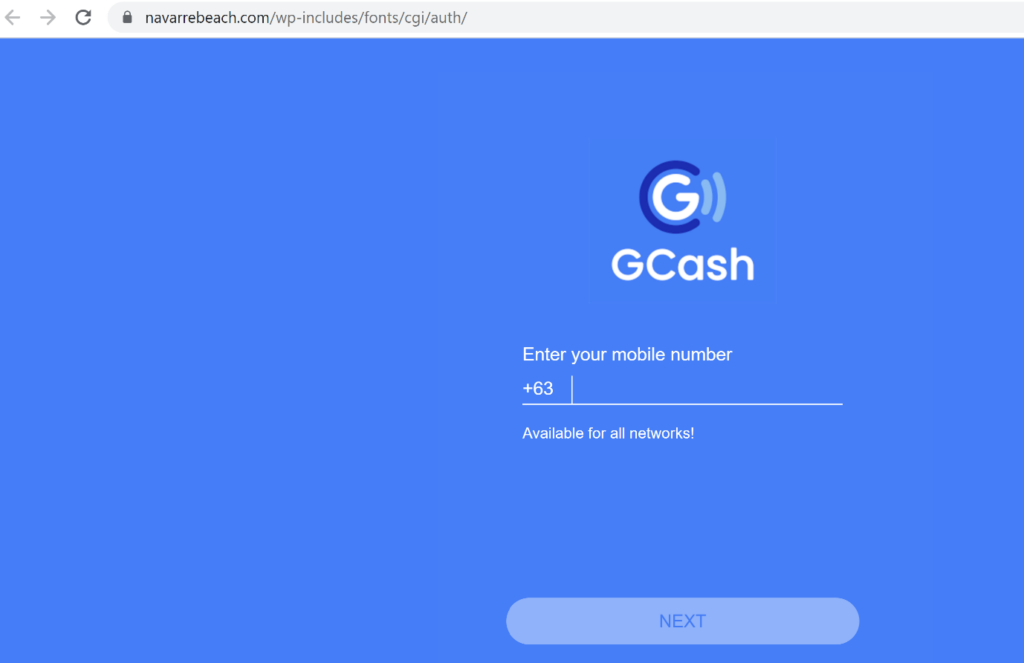

Im Rahmen unserer laufenden Forschung zu webbasierten Bedrohungen hier bei LayerX haben wir eine Phishing-Site unter der URL identifiziert: https://navarrebeach.com/wp-includes/fonts/cgi/auth/. Wie im Screenshot zu sehen ist, handelt es sich bei der Website um eine Phishing-Kampagne, die als legitimes Anmeldefenster getarnt ist. Ahnungslose Benutzer könnten versucht sein, ihre Anmeldeinformationen einzugeben. (Hinweis: Wir haben diese Phishing-Site zunächst in freier Wildbahn entdeckt und sie einige Tage später entfernt. Dieser Artikel wurde geschrieben, bevor sie entfernt wurde.)

Wenn wir die URL in Google Chrome einfügen, erscheint keine Warnung. Dies bedeutet, dass Google Safe Browsing diese Website nicht als bösartig erkennt.

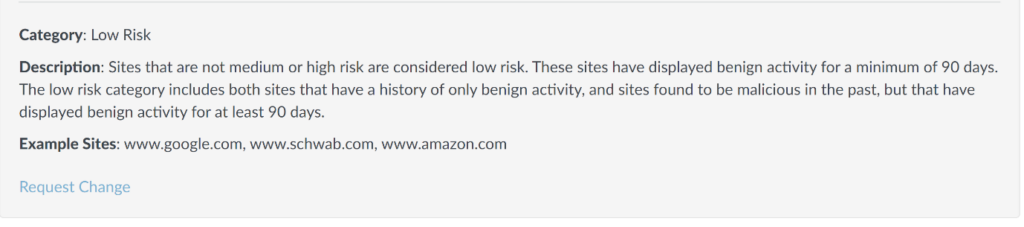

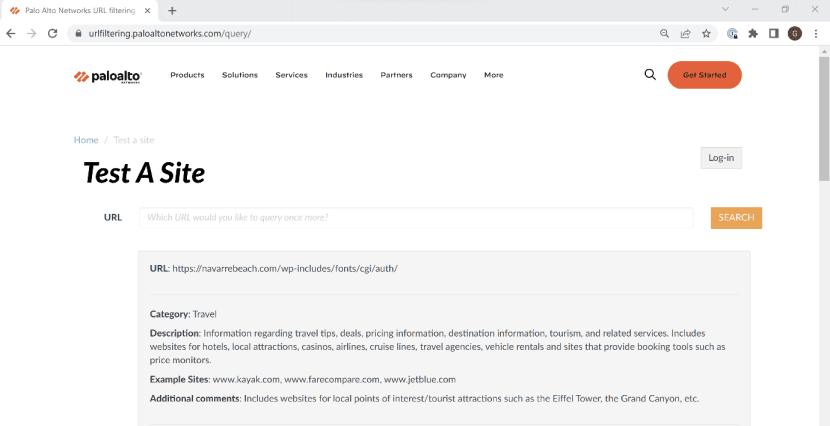

Vielleicht hat ein anderer Sicherheitsanbieter Erfolg? Wir haben die URL im URL-Filter von Palo Alto Networks überprüft und die Website als klassifiziert Niedriges Risiko, unter dem Reisen Kategorie.

Link

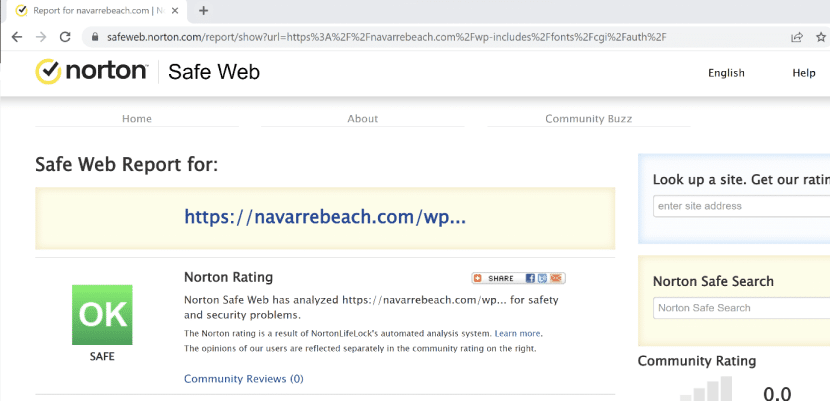

Wir haben einen dritten Anbieter ausprobiert – Norton Safe Web. Leider wurde die Website auch von diesem URL-Filter als sicher eingestuft.

Link

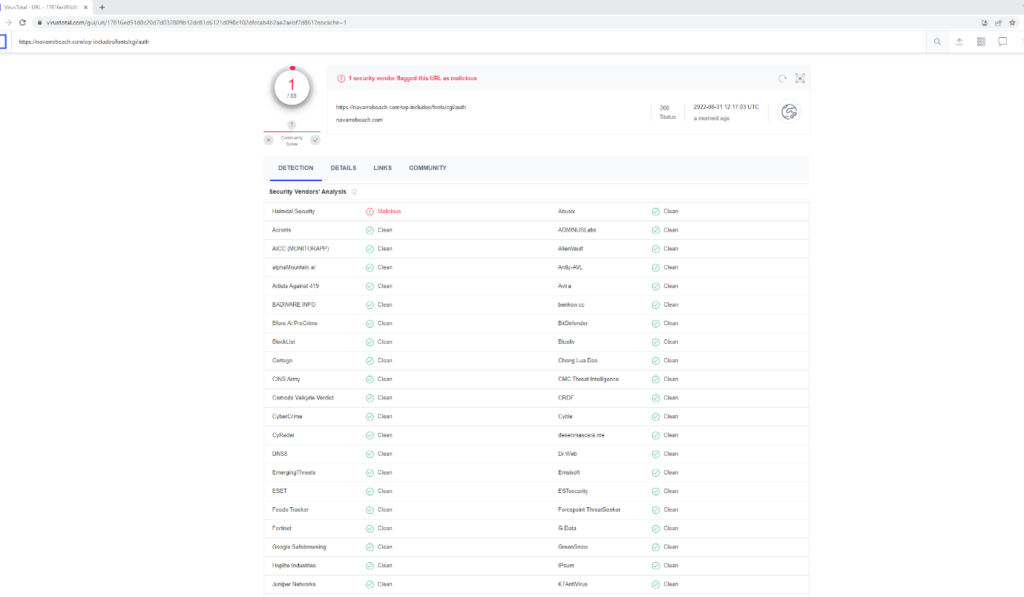

Am schockierendsten war, dass wir die URL in VirusTotal gescannt haben, einer Website, die viele Antivirenprodukte und Online-Scan-Engines vereint. Das hat es gefunden nur einer von 88 Sicherheitsanbietern hat die Seite als bösartig (!) gekennzeichnet.

Link

Was fehlt ihnen?

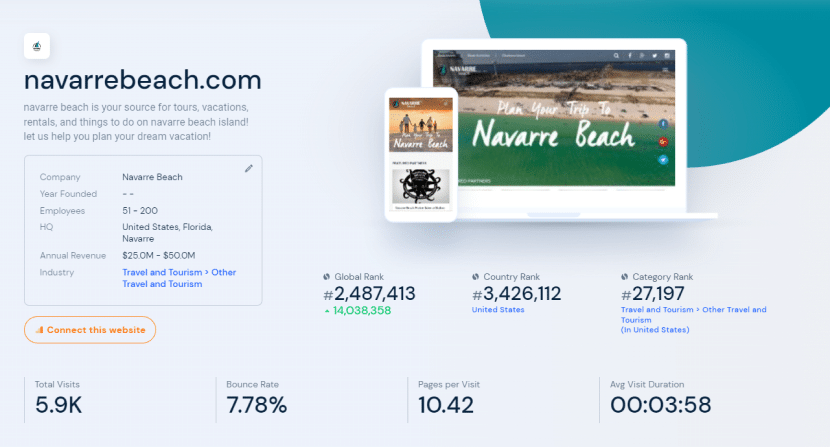

Warum wurde diese Phishing-Seite als sicher eingestuft? Der Grund dafür ist, dass die ursprüngliche Website mit derselben Domain einen guten Ruf im Internet hatte. Wie in diesem Screenshot von SimilarWeb zu sehen ist, hat die Navarre Beach-Website einen globalen Rang, eine glaubwürdige Kategorie und eine legitime Branchenklassifizierung. All dies deutet darauf hin, dass die ursprüngliche Website wahrscheinlich einen ausreichend guten Ruf hatte, sodass sie nicht als gefährlich eingestuft wurde.

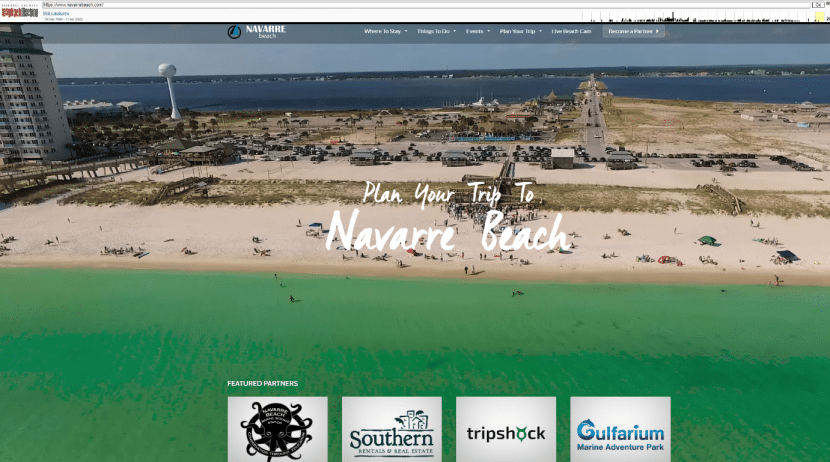

Folglich umging die Phishing-Site die Filter ziemlich einfach, indem sie die Reputation der zuvor von ihr gehosteten Domain ausnutzte. Wir können sehen, dass es sich bei der ursprünglichen Website tatsächlich um eine legitime Website handelte, die Touristenattraktionen in Navarre Beach, Florida, bewarb:

Link

Wir gehen davon aus, dass die ursprüngliche Website gehackt wurde oder alternativ die Domain gekauft und für die Phishing-Kampagne wiederverwendet wurde. So oder so bleibt das Problem bestehen: Der Phishing-Angriff blieb unbemerkt.

Da die Untersuchungsbericht zu Datenschutzverletzungen 2022 von Verizon weist darauf hin, dass Phishing-Kampagnen immer noch eine große Bedrohung darstellen. Bestehende Angriffe sind höchstwahrscheinlich ein Vorbote für viele weitere Phishing-Angriffe. Daher ist ein neuartiger Ansatz zur Bewältigung des Problems erforderlich.

So identifizieren Sie Phishing-Websites, die seriöse Domains ausnutzen

Bestehende URL-Filter versagen, weil sie hauptsächlich auf Telemetriedaten über die Domain basieren. Aber was wäre, wenn neben den Metadaten der Website auch der Inhalt der Website analysiert werden könnte?

Bösartige Phishing-Sites weisen bestimmte Merkmale auf, die auf der Site selbst sichtbar sind, wie z. B. fehlerhafte Links, Rechtschreibfehler, eine fehlerhafte Benutzeroberfläche, Links, die auf andere bösartige Sites umleiten, potenzielle .exe-Dateien, die heruntergeladen werden müssen, usw. Die Analyse des tatsächlichen Inhalts der Website kann einen besseren Hinweis darauf geben, ob eine Website bösartig ist oder nicht.

Es wird empfohlen, eine automatisierte Lösung zu finden, die diese Art von Analyse durchführen kann. Phishing-Seiten sind oft so ausgeklügelt, dass sie sogar aufmerksame Benutzer verwirren. Software hingegen kann, wie oben beschrieben, auch andere in die Website eingebettete Indikatoren erfassen.

Mithilfe der Kontextanalyse gelang es LayerX, die Navarra Beach-Website erfolgreich als böswilligen Phishing-Angriff zu erkennen. Diese Fähigkeit beruht auf einer gründlichen Analyse des Website-Codes und der aus dem Website-Inhalt selbst abgeleiteten Metriken sowie modernsten maschinellen Lernprozessen. Diese Daten stehen LayerX über die Browsererweiterung zur Verfügung, bevor der Benutzer überhaupt beeinträchtigt wird. Diese zusätzlichen Sicherheitsebenen, die zu herkömmlichen URL-Filtern hinzugefügt werden können, helfen uns, Phishing-Angriffen immer einen Schritt voraus zu sein, anstatt umgekehrt.