Was ist Phishing?

Phishing ist eine Art Cybersicherheitsangriff Dabei tarnen sich böswillige Akteure als vertrauenswürdige Person, Website oder andere Entität und interagieren über Nachrichten direkt mit dem Opfer. Die Kriminellen nutzen diese Nachrichten, um an vertrauliche Informationen zu gelangen oder Schadsoftware auf der Infrastruktur des Opfers einzusetzen.

Sobald in einer Organisation ein Phishing-Angriff erfolgreich ist und einer der Mitarbeiter erfolgreich ist kompromittiertist es für den Angreifer einfacher, die Sicherheitsbereiche des Unternehmens zu umgehen, Malware in einer geschlossenen Umgebung zu verbreiten oder sich privilegierten Zugriff auf gesicherte Unternehmensdaten zu verschaffen. Dies liegt daran, dass der Angreifer nun als vertrauenswürdige und legitime Organisationseinheit mit Zugriffsrechten erscheint.

Phishing ist auf dem Vormarsch

Phishing gehört dazu der Kategorie Social Engineering, also böswillige Aktivitäten, die durch menschliche Interaktionen durchgeführt werden. Leider erfreuen sich solche Angriffe großer Beliebtheit und sind ein wichtiger Angriffsvektor in der Cyberkriminalität. Forschung Eine vom Internet Crime Complaint Center (IC3) des FBI durchgeführte Studie ergab, dass Phishing im Jahr 2020 eine der häufigsten Bedrohungen in den USA war aktuelle Forschung von IRONSCALES81 % der Unternehmen auf der ganzen Welt haben zwischen März 2020 und September 2021 einen Anstieg von E-Mail-Phishing-Angriffen erlebt.

Dieser Anstieg könnte eine Folge der durch COVID-19 eingeführten und beschleunigten Änderungen des Arbeitsstils sein. Zu diesen Änderungen gehören Remote work, eine Zunahme der Anzahl der von Mitarbeitern verwendeten Geräte (einschließlich Mobiltelefone und Laptops), eine stärkere Abhängigkeit von SaaS-Anwendungen, der Browser wird zum primären Arbeitswerkzeug und die Zusammenarbeit im Büro wird auf digitale Kommunikation über E-Mail, Microsoft Teams, Slack usw. verlagert.

Die Angreifer passten sich schnell an. Die Zahl der Phishing-E-Mails stieg um unglaubliche 667 %. laut Barracuda Networks, da Angreifer keine Zeit verloren, die neuen Umstände der Arbeit von zu Hause aus und ihre erhöhte digitale Präsenz auszunutzen. Microsoft's Die neue Zukunft der Arbeit berichten zeigt ähnliche Ergebnisse und besagt, dass 62 % der Sicherheitsexperten sagen, dass Phishing-Kampagnen während COVID-19 die größte Bedrohung darstellten.

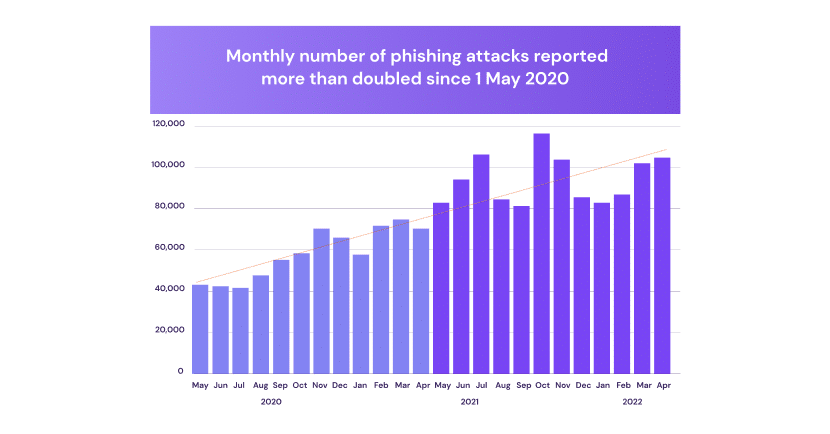

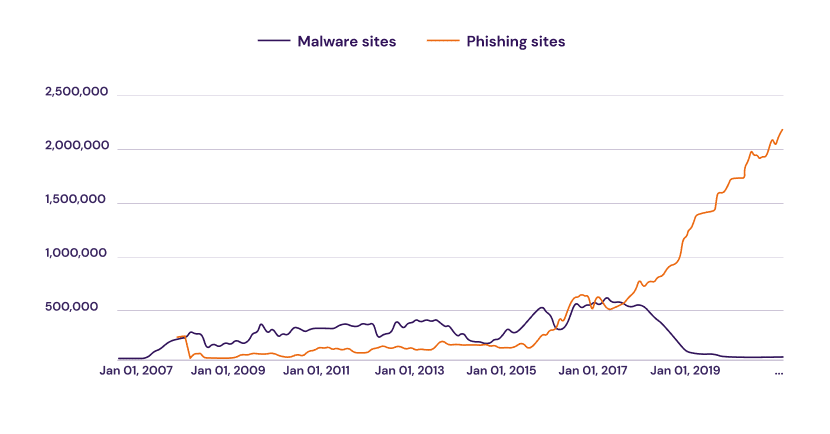

Es sieht so aus, als ob die Zahl der Phishing-Angriffe heute weiter zunimmt, obwohl die Pandemie relativ zurückgegangen ist. Entsprechend ein Bericht der Interisle Consulting Group, stieg die Zahl der Phishing-Angriffe zwischen Mai 61 und Mai 2021 um 2022 %. Darüber hinaus nahm das Phishing bereits vor der Pandemie stetig zu. Wie Sie sehen können, ist in diesem Diagramm von [siehe Grafik oben], Die Zahl der Phishing-Seiten ist im Laufe der Jahre gestiegen, verglichen mit der Zahl der Malware-Seiten, die seit 2017 zurückgeht.

Diese Ergebnisse sind nicht überraschend, da Phishing für Angreifer nach wie vor zu höheren Ergebnissen führt. Entsprechend der 2022 Untersuchungsbericht zu Datenschutzverletzungen von Verizon2.9 % der Mitarbeiter klicken auf Phishing-E-Mails, ein Befund, der ihrer Meinung nach im Laufe der Zeit konstant bleibt. Wir glauben, dass dies auf die natürliche menschliche Eigenschaft zurückzuführen ist, Fehler zu machen, aber auch auf die zunehmende Raffinesse von Phishing-Angriffen, die in der Lage sind, sich auf äußerst überzeugende Weise als legitime Benutzer und Websites auszugeben. Mit der Weiterentwicklung der Cybersicherheit sind auch die Angriffsmethoden immer raffinierter geworden.

Die abschreckende Wirkung von Phishing

Für den Einzelnen kann ein erfolgreicher Phishing-Angriff zu unbefugten Käufen, dem Diebstahl von Geldern, Identitätsdiebstahl und dem Verlust persönlicher Daten führen. Für Unternehmen können Phishing-Angriffe auf Einzelpersonen abzielen, um in Organisationen Fuß zu fassen. Bei einem Verstoß sind die Auswirkungen für Unternehmen dramatisch.

Der IBM-Bericht „Cost of a Data Breach Report 2021“ ergab, dass Phishing der zweitteuerste Angriffsvektor ist, mit dem man zu kämpfen hat, und Unternehmen durchschnittlich Kosten verursacht 4.65 Mio. US$. Unternehmen, die von böswilligen Angriffen betroffen sind, müssen mehrere Kunden entschädigen und riskieren, das Vertrauen der Anleger und der Öffentlichkeit in ihr Produkt zu verlieren, das einen echten finanziellen Wert hat. Nach der Kompromittierung der Facebook-Benutzerdaten im Jahr 2018 sank beispielsweise der Gesamtwert von Facebook um 36 Milliarden US-Dollar, ein Verlust, von dem sich das Unternehmen immer noch erholt.

Finanzielle Verluste sind nicht die einzigen negativen Auswirkungen, die berücksichtigt werden sollten. Erfolgreiche Angriffe führen zu Datenverlust, Unterbrechung kritischer Abläufe und dem Verlust personenbezogener Daten. Dies wiederum könnte zu einer weiteren finanziellen Belastung durch die Entschädigung von Kunden oder die Zahlung von Bußgeldern für die Kompromittierung personenbezogener Daten führen, die gegen Datenschutzbestimmungen wie die DSGVO verstoßen, sowie rechtliche Auswirkungen und Auswirkungen auf den Ruf der Marke haben.

Phishing-Angriffe umgehen veraltete Sicherheitsmechanismen

Mit zunehmender Häufigkeit von Phishing-Angriffen scheint auch die Raffinesse und Cleverness von Phishing-Angriffen zuzunehmen. Heutzutage wird es immer schwieriger, den Angreifern immer einen Schritt voraus zu sein, da sie in ihren Kampagnen raffinierte und oft äußerst trügerische Phishing-Techniken einsetzen.

Ein prominentes Beispiel sind Spear-Phishing-Kampagnen, die E-Mail-Sicherheitssoftware am Arbeitsplatz problemlos umgehen. Beispielsweise gelang es einem E-Mail-Betrug, der sich als Facebook ausgab, die Cisco Email Security Appliance und den Exchange Online Protection von Microsoft zu umgehen. Die E-Mail wurde sogar mit dem Spam Confidence Level (SCL) 1 bewertet, was bedeutet, dass sie die Spamfilter von Microsoft überspringen konnte.

Ein Bericht von Area 1 Security analysierte 1.5 Milliarden Nachrichten, die über einen Zeitraum von sechs Monaten an Organisationen gesendet wurden, und stellte fest, dass Office 365 und andere bekannte SEGs von Cisco, Proofpoint und Mimecast über 925,000 Phishing-E-Mails übersehen haben.

Von Organisationen eingesetzte Phishing-Kits umfassen häufig traditionelle Umgehungsmechanismen. Allerdings erkennen diese Cybersicherheitslösungen der alten Schule verschiedene Arten der Umgehung nicht und sind nicht in der Lage, Phishing-Angriffe zu blockieren, wie in den obigen Beispielen zu sehen ist.

Hier sind einige Beispiele für Mechanismen, die Angreifer einsetzen konnten, um Sicherheitsparameter zu überwinden:

MFA-Bypass

Multi-Faktor-Authentifizierung (MFA) ist eine Authentifizierungsmethode, bei der der Benutzer zwei oder mehr Verifizierungsfaktoren angeben muss, um Zugriff auf eine Ressource zu erhalten. Beispielsweise muss ein Benutzer seinen Benutzernamen und sein Passwort sowie einen PIN-Code angeben, der an das Telefon des Benutzers gesendet wird. Der Hauptvorteil von MFA besteht darin, dass es die Sicherheit Ihres Unternehmens erhöht, da Ihre Benutzer sich nicht nur durch einen Benutzernamen und ein Kennwort identifizieren müssen.

Allerdings ist MFA keine kugelsichere Lösung zur Abwehr von Phishing-Angriffen. Microsoft hat kürzlich eine weit verbreitete Phishing-Kampagne aufgedeckt, die die Multi-Faktor-Authentifizierung (MFA) umgeht. Der erste Angriff kaperte den Office 365-Authentifizierungsprozess und leitete Benutzer auf Adversary-in-the-Middle (AiTM)-Phishing-Landingpages um, die darauf abzielten, Sitzungscookies und Anmeldeinformationen zu stehlen. Dann kaperten die Angreifer die Anmeldesitzung eines Benutzers und übersprangen den Authentifizierungsprozess, selbst wenn der Benutzer MFA aktiviert hatte.

Anschließend nutzten die Angreifer die gestohlenen Anmeldeinformationen und Sitzungscookies, um auf die Postfächer der betroffenen Benutzer zuzugreifen und Folgekampagnen zur Business Email Compromise (BEC) gegen andere Ziele durchzuführen, wie vom Microsoft Threat Intelligence Center (MSTIC) detailliert beschrieben.

Sandbox-Umgehung

Eine Sandbox ist ein Sicherheitsmechanismus zur Trennung laufender Programme und wird durch die Ausführung von Software oder die Ausführung einer Webseite in einer eingeschränkten Betriebssystemumgebung implementiert. Sandboxing schützt vor potenziell schädlichen Programmen oder unsicherem Code, indem es den Prozess vom Rest der Unternehmensumgebung isoliert. Auf diese Weise hat eine erkannte Bedrohung keine Auswirkungen auf das Gerät des Benutzers.

Es wurden jedoch neue Phishing-Angriffe beobachtet, die diesen Sicherheitsmechanismus umgehen. Zu diesem Zweck nutzen sie „Sleepers“ – interne Verzögerungsmechanismen, die eine Sandbox nicht beobachten kann, um sicherzustellen, dass die bösartige Nutzlast nur dann Maßnahmen ergreift, wenn sie echten Endbenutzern gegenübersteht. Dies bedeutet, dass die Angreifer erkennen können, wenn sie auf einen echten Arbeitsplatz in der Unternehmensinfrastruktur und nicht auf eine Sandbox zugegriffen haben. Wenn eine Sandbox vorhanden ist, wird auf der Phishing-Webseite normalerweise ein Fehler angezeigt und der Angriff wird nicht gestartet. Dies hat zur Folge, dass Standard-Sicherheitsanbieter die Phishing-Website aufgrund der Umgehung nicht als bösartig einstufen und die Website weiterhin unbemerkt agieren kann.

Einschränkung durch Geräteinformationen

Eine weitere Umgehungstechnik, die sich Phishing-Angriffe zunutze machen, ist die Analyse von Geräteinformationen, um Sicherheitsanbieter aufzuspüren, die versuchen, sich als Benutzer auszugeben. Ähnlich wie bei der Sandbox-Umgehung zielen die Angreifer darauf ab, das Phishing-Schema nur dann zu aktivieren, wenn ein echter Benutzer die Webseite besucht.

Zu diesem Zweck haben Bedrohungsakteure eine Fähigkeit entwickelt, menschliche Ziele anhand verschiedener Datenquellen zu identifizieren: Daten vom Browser, dem Betriebssystem und der Art und Weise, wie der Inhalt der Webseite auf dem Bildschirm des Benutzers angezeigt werden soll. Anhand dieser Informationen kann das Phishing-Kit entscheiden, ob das Gerät von einer Person verwendet wird (z. B. ein Laptop oder ein Telefon) oder ob es sich um eine als Benutzer getarnte Sandbox oder einen Sicherheitsmechanismus handelt.

Diese Informationen helfen den Phishing-Sites, Benutzer anhand ihrer Bildschirmgröße oder ihres Ansichtsfensters zu klassifizieren. Durch den Zugriff auf Besucherdaten bezüglich der Fensterhöhe und -breite der Besuchertechnologie weiß der Bedrohungsakteur, welchen Gerätetyp das Ziel verwendet, und kann entscheiden, ob er angreift oder ausweicht.

Dies sind nur einige Beispiele einer sich ständig weiterentwickelnden Bedrohungslandschaft, da Angreifer jeden Tag neue Wege finden, herkömmliche Cybersicherheitsmaßnahmen zu umgehen. Dies ist äußerst beunruhigend und erfordert einen neuartigen Ansatz für die Herausforderungen der Browsersicherheit.

Konventionelle Lösungen greifen zu kurz

Wie wir gesehen haben, haben Phishing-Kampagnen Mechanismen zur Erkennung herkömmlicher Anti-Phishing-Softwaretypen entwickelt, sei es eine Sandbox, ein E-Mail-Scanner oder eine Multi-Faktor-Authentifizierung. Sobald die Kampagnen die Angreifer erkennen, führen sie einen anderen Angriffstyp aus und es besteht kaum eine Chance, dass der Anti-Phishing-Schutz eine bösartige Webseite effektiv blockiert oder erkennt

Ein neuartiger browserbasierter Ansatz

Die stark zunehmende Rolle des Browsers in modernen Unternehmen erfordert Lösungen, die vor im Browser vorherrschenden Cyberangriffen schützen. Phishing entwickelt sich sowohl hinsichtlich der Beliebtheit als auch der Schwere zur größten Bedrohung für browserbasierte Cyberangriffe. Außerdem, Herkömmliche Anti-Phishing-Software übersieht viele Phishing-Kampagnen und lässt sie unbemerkt bleiben, wodurch Mitarbeiter und das Unternehmen angreifbar werden.

Wir glauben, dass eine geeignete Lösung für diese Probleme browserbasiert sein sollte. LayerX Security bietet einen neuartigen Ansatz zum Phishing-Schutz.

Die LayerX-Browserplattform umfasst eine Browsererweiterung, die Browsersitzungen auf der Anwendungsebene überwacht und so einen direkten Einblick in alle Browsing-Ereignisse in der Phase nach der Entschlüsselung erhält, sodass Schutzmaßnahmen in Echtzeit ohne Latenz oder Auswirkungen auf das Benutzererlebnis analysiert und durchgesetzt werden können . LayerX kann die gerenderte Webseite nahtlos ändern, um über die grobe Blockierung hinauszugehen und den Zugriff zu ermöglichen, um eine granulare Durchsetzung zu ermöglichen, die die schädlichen Aspekte der Webseite neutralisiert, anstatt den Zugriff darauf vollständig zu blockieren. Dies ist von entscheidender Bedeutung, wenn Angreifer ihren Angriff auf einer grundsätzlich legitimen Seite starten, beispielsweise wenn sie die DOM-Struktur einer Banking-App-Seite durchqueren. LayerX bietet ein Höchstmaß an Sicherheit, ohne das Surferlebnis des Benutzers zu beeinträchtigen.