Web- und Datenbanksuchen bilden die Grundlage aller Unternehmensinnovationen und -forschungen und machen sie zu einem der wichtigsten Prozesse im heutigen Arbeitsumfeld.

Da Mitarbeiter von den Vorteilen hybrider Arbeit profitieren, sind die Surfgewohnheiten zunehmend verstreut und werden ohne große Bedenken auf öffentliche und private Geräte übertragen. Infolgedessen hat sich die Verbreitung der Browsing-Infrastruktur weit über die Grenzen der herkömmlichen Sicherheit hinaus ausgeweitet.

In der Lücke zwischen Cybersicherheitsprotokollen und Endbenutzeraktionen gedeihen Angreifer. Die Umnutzung und Ausnutzung der privilegierten Stellung des Browsers innerhalb eines Unternehmens kann auf einen einzigen Klick zurückzuführen sein. Der Angriff kann viele verschiedene Formen annehmen, von der Anzeige aller erdenklichen Inhalte für den Endbenutzer über die Entführung eines angeschlossenen Mikrofons oder einer Webcam bis hin zur heimlichen Einführung von Schadcode.

Der Schutz vor Bedrohungen aus dem Internet beginnt mit der Browser Security Platform

Mehr erfahren

Bericht zur Browser-Sicherheitsumfrage 2023

Mehr erfahrenBrowser-Angriffe haben sich weit über die Reichweite der Zero-Day-Exploits von Chrome hinaus ausgeweitet; Beispielsweise zeigt eine Technik namens „Tabnabbing“ ein unglaublich detailliertes Verständnis des Endbenutzerverhaltens. Sobald eine infizierte Seite geöffnet wird, wartet der Angriff, bis der Benutzer die Interaktion mit der Seite beendet hat. Ein Hinweis auf einen Benutzer mit vielen geöffneten Tabs: Der Tab leitet dann zu einer gefälschten Anmeldeseite weiter, die das Erscheinungsbild eines echten Dienstes wie Microsoft 365 nachahmt. Bei seiner Rückkehr geht der Benutzer davon aus, dass es sich bei dem Tab um sein echtes Gegenstück handelt, und gibt seine Anmeldeinformationen ein direkt in die Datenbank des Angreifers.

Die Kluft zwischen Browsersicherheit und Endbenutzerschutz kann nur durch eine speziell entwickelte, browserorientierte Lösung überbrückt werden, die verschiedene Arten von Browser-Exploits verhindern kann.

BUTTON [Erfahren Sie mehr über die LayerX-Browserschutzplattform]

Was sind Browser-Exploits?

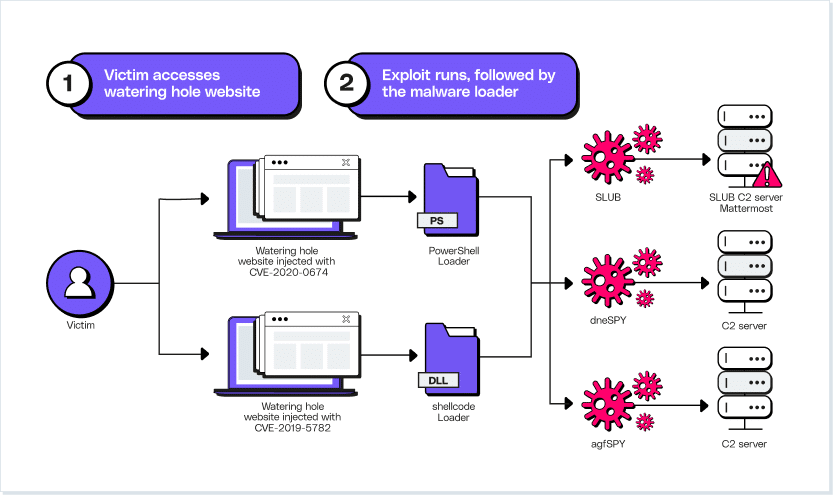

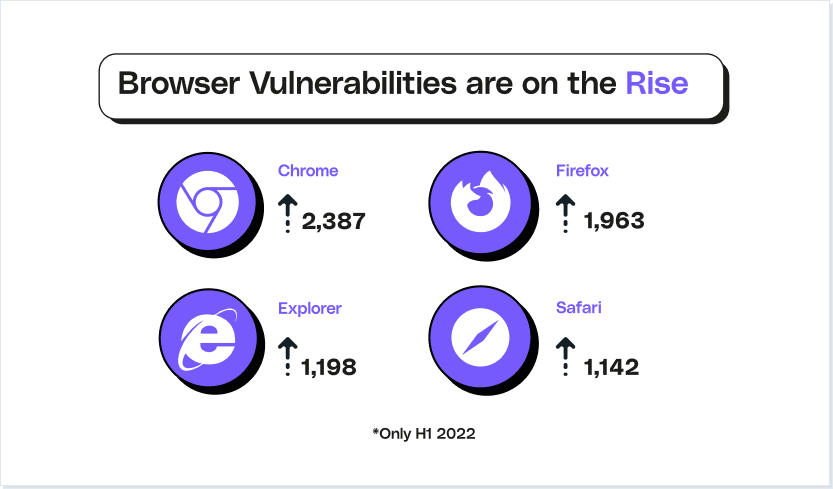

Unter Browser-Exploits versteht man jede Form von bösartigem Code, der darauf abzielt, die besten Absichten des Benutzers zu manipulieren, indem er eingebaute Fehler in einer Software ausnutzt. Das CVE-Programm kodifiziert jeden öffentlich veröffentlichten Exploit und allein im Jahr 2022 wuchs diese Liste um weitere 22 an. Webbrowser bieten aufgrund ihrer Rolle bei der Verbindung eines Benutzers mit dem World Wide Web eine Fülle böswilliger Möglichkeiten. Bei einem Browser-Exploit versucht der Angreifer, über eine einzelne Webseite oder Browser-Schwachstelle Zugang zu einem privaten Netzwerk zu erzwingen. Browser-Exploits nutzen jedes Versehen aus, um Schadcode an den Browser des Geräts zu senden. Dies kann dem Angreifer Zugriff auf eine Vielzahl persönlicher Daten verschaffen; erlauben Sie ihnen, Malware auf das Gerät zu übertragen; und sich seitlich bewegen, um ganze Netzwerke zu infiltrieren.

Exploits sind unglaublich mächtig, da der Exploit-Markt es Angreifern mit wenig technischem Hintergrund ermöglicht, echten Schaden anzurichten. Die schiere Beliebtheit der vier größten Browser (Google Chrome, Mozilla Firefox, Microsoft Edge und Apple Safari) hat dazu geführt, dass die Nachfrage nach Browser-Exploits sprunghaft angestiegen ist. Forscher stellten fest, dass die Verkäufe des RIG-Exploit-Pakets in letzter Zeit explodiert sind, da das Paket das Herunterladen des RedLine-Stealer-Trojaners über eine inzwischen behobene Schwachstelle im Internet Explorer ermöglicht.

Arten von Browser-Exploits

Browser-Exploits sind in ihrer Vorgehensweise ebenso vielfältig wie die eigenen Ziele der Angreifer. Während Drive-by-Downloads, bei denen Dateien ungewollt und ohne Wissen des Benutzers heruntergeladen werden, eine heimliche Form der Einschleusung von Malware darstellen, können kompromittierte Plugins von Drittanbietern ansonsten hochsichere Surfgewohnheiten untergraben.

Web-Sicherheit wurde auf sechs wesentliche Arten an den Bruchpunkt gebracht:

#1. Codeausführungs-Exploits im Browser

Die Ausführung von Code im Browser stellt das Schlimmste vom Schlimmsten dar – zum Glück sind diese Angriffe auch die seltensten. Browser sind von Natur aus komplex, mit Subsystemen, die vom HTML-Rendering bis zum CSS-Parsing reichen, und bei regelmäßigen Patches besteht die Gefahr, dass sie zu kleinen Fehlern führen. Es bedarf nur einer geringfügigen Entwicklerkontrolle, um Angreifern genügend Spielraum für die Ausführung bösartiger Codes zu geben. Von dort aus genügt ein anfälliger Browser, der einfach eine manipulierte Website aufruft oder eine mit Malware infizierte Werbung lädt. Nachdem die erste Kompromittierung erreicht wurde, können Angreifer den Download weiterer kompromittierender Pakete veranlassen; stehlen Sie vertrauliche Informationen aus dem Browser selbst; oder einfach im Hintergrund lauern und auf weitere Anweisungen warten.

#2. Codeausführungs-Exploits in Plug-Ins

Plugins sind äußerst nützlich und bieten dynamische und benutzerfreundliche Surferlebnisse. Ihre Nähe zum Browser macht sie jedoch zu idealen Bestandteilen eines Exploits. Sie bieten den einfachsten Vektor für Drive-by-Downloads. Sogar bekannte Plugins können dieser unerwünschten Aufmerksamkeit zum Opfer fallen, da sowohl Flash als auch Java bei früheren Angriffen eine wichtige Rolle gespielt haben. Der bei Java-Plugins beliebte Jenkins-Server ist bekanntermaßen unsicher gegenüber allen Arten von Angriffen. Die Schwachstellen von Jenkins sind so schwerwiegend, dass seine Rolle bei der Entdeckung und Weitergabe der Flugverbotsliste der TSA im Januar 2023 von entscheidender Bedeutung war.

#3. Man-in-the-Middle-Angriffe

Ein „Man-in-the-Middle“-Angreifer ist jeder, der Zugriff auf einen Punkt in der Verbindung zwischen einem Benutzer und der Website hat. Dies gibt ihnen die Möglichkeit, den Datenverkehr zwischen dem Webserver und dem Browser zu beobachten und sogar zu ändern. Ein Beispiel aus der Praxis: MitM-Angriffe können eingebettete URLs sogar auf legitimen Websites ändern und den Endbenutzer dazu verleiten, auf eine vom Angreifer kontrollierte Website zu klicken. Websites, die ihren Datenverkehr verschlüsseln, tragen dazu bei, dieses Sicherheitsrisiko auszuräumen. Allerdings ignorieren Benutzer manchmal die Warnungen des Browsers, bevor sie eine unverschlüsselte Website besuchen.

Von größerer Bedeutung ist heutzutage der Man-in-the-Browser-Angriff. Dabei wird ein Trojanisches Pferd eingesetzt, um alle vom Browser und von Systemdateien gesendeten Anfragen abzufangen und zu manipulieren. Das häufigste Ziel dieses Angriffs besteht darin, ein bereits exponiertes Gerät in ein Mittel für Finanzbetrug zu verwandeln: Der Browser zeigt die beabsichtigte Transaktion des Benutzers an, während der Trojaner heimlich die Bankdaten des Opfers protokolliert. Malware im Browser oder Betriebssystem stellt eine Insider-Bedrohung dar; ein Bereich, in dem TLS- und SSL-Verschlüsselung machtlos sind.

#4. Cross-Site-Scripting

Dynamische Websites haben sich bei der Reduzierung der Absprungraten und der Verbesserung des ROI bewährt. Allerdings wird das Javascript, das diese benutzerorientierten Websites steuert, oft im eigenen Browser des Clients verarbeitet, ohne dass eine Rückkehr zum Server erforderlich ist. Sobald ein Browser die echte Webseite lädt, sucht er für weitere benutzerspezifische Aktionen nach dem zugehörigen JavaScript. Dies ist für den Webserver unsichtbar und ermöglicht es einem Angreifer, einer echten Website-URL bösartigen Code hinzuzufügen.

Ein aufschlussreiches Beispiel hierfür sind Websites, die nicht bereinigte Kommentarthreads enthalten. Ein Angreifer kann einen Kommentar posten, der zwischen zwei Kommentaren eingebettetes JavaScript enthält tags. With that comment posted, any browser that loads the page will see this comment as executable, paving the way for payload implementation.

#5. SQL-Injektion

SQL-Injection nutzt Websites aus, die Benutzereingaben akzeptieren, und ist im letzten Jahrzehnt des Internetwachstums ein ständiges Problem geblieben. Structured Query Language (SQL) bot die erste Standardmethode zum Speichern und Abrufen von Daten aus verknüpften Datenbanken. Die Sprache ist heute ein wichtiger Bestandteil der Unternehmensanwendungs- und Website-Infrastruktur und aufgrund ihrer Nähe zu äußerst wertvollen sensiblen Daten ein natürliches Angriffsziel. Bei SQL-Injection-Angriffen geht es darum, einer Website Kommentare hinzuzufügen, die SQL-Anweisungen bilden – ähnlich der XSS-Technik, den Browser zu zwingen, zusätzlichen Code auszuführen. Die SQL-Anweisung wird dann auf der angegriffenen Site und der zugrunde liegenden Datenbank ausgeführt und gibt große Datenmengen an den Angreifer zurück.

Obwohl es verlockend ist, diesen Angriff nur auf eine Sprache zu beschränken, können Websites, die auf anderen Sprachen als SQL basieren, dennoch demselben Mechanismus zum Opfer fallen. No-SQL-Angriffe basieren auf genau demselben Prozess, was sie zu einem anpassungsfähigen und profitablen Browser-Exploit macht.

#6. DNS-Vergiftung

Browser sehen das Internet nicht auf die gleiche Weise wie wir Menschen. Domain-Namen enthalten möglicherweise den Namen des Hosting-Unternehmens, Browser benötigen jedoch eine genauere Methode zur Identifizierung der zu ladenden Website. DNS verbindet die IP-Adresse jeder Site mit dem einprägsamen Domänennamen, den wir kennen und erkennen. Aus Effizienzgründen betreiben ISPs ihre eigenen DNS-Server, die Daten von anderen austauschen. Heimrouter platzieren diese DNS-Speicher näher am Endbenutzer, und jedes Gerät führt seinen eigenen lokalen Cache aus, wodurch durch die Speicherung früherer Ergebnisse Zeit gespart wird.

Jeder dieser Caches kann vergiftet sein; Wenn ein Angreifer eindringt und einen Eintrag ändert, kann der Browser nun den Domainnamen für google.com mit einer IP-Adresse einer vom Angreifer kontrollierten Website verknüpfen. Jede Website ist dafür anfällig und es handelt sich um einen Angriff, der sich schnell ausbreiten kann. Wenn verschiedene ISPs ihre DNS-Informationen von einem kompromittierten Server beziehen, werden die Downstream-Caches, die alle auf diesen Eintrag angewiesen sind, zu Angriffsvektoren. Um einen maximalen ROI zu erzielen, konzentriert sich diese Art von Angriff in der Regel auf Finanzinstitute mit dem Ziel, Benutzer dazu zu verleiten, ihre Kontodaten preiszugeben. Der Schaden, den dieser Angriff für den Ruf legitimer Unternehmen – und die eigenen Bankkonten der Kunden – anrichtet, ist unübertroffen.

Best Practices zur Verhinderung von Browser-Exploits

Allzu oft geht die größte Bedrohung für die Unternehmenssicherheit von einem unauffälligen Endbenutzer aus. Die Natur der Verbindung zum öffentlichen Internet erfordert einige Schlüsselprotokolle, die Angriffe blockieren und verhindern können. Gleichzeitig können diese Web-Sicherheitsgewohnheiten die Produktivität des Benutzers nicht ausschlachten; Unzählige verschiedene Sicherheitslösungen führen Benutzer auf diesem schmalen Grat entlang.

Halten Sie Browser auf dem neuesten Stand

Die Grundlage für jede Anwendung und jeden Browser, der auf das Internet zugreift, ist eine aktuelle Software. Wenn Schwachstellen entdeckt werden, wird das Patchen zu einem Wettlauf mit der Zeit, bevor Angreifer diese ausnutzen. Regelmäßige und strikte Updates bieten einem Browser erheblichen Schutz vor einigen der auffälligsten Versuche, Code aus der Ferne auszuführen.

Verwenden Sie HTTPS

HTTPS bietet eine sichere und verschlüsselte Form der Kommunikation zwischen einem Browser und jedem verbundenen Server. Benutzer sollten wissen, wie sie eine HTTPS-geschützte Site anhand der URL-Leiste des Browsers erkennen können, wo ein kleines Vorhängeschloss den Status der vollständigen Verschlüsselung der Site anzeigt. Wenn eine Website immer noch HTTP verwendet, zeigen alle vier gängigen Browser dem Endbenutzer eine Sicherheitswarnung an, die beachtet werden muss.

Verwenden Sie eindeutige Passwörter

Die Wiederverwendung von Passwörtern ist ein chronisches und nie endendes Hindernis auf dem Weg zur Unternehmenssicherheit. Der Grund dafür ist einfach: Bei so vielen Apps, Konten und Seiten, auf denen sie sich anmelden können, sind Endbenutzer oft gezwungen, sich einfach auf ein paar alte Gläubige zu verlassen – vielleicht mit ein paar zusätzlichen Nummern für mehr Flair. Die Auswirkungen dieser Angewohnheit sind jedoch atemberaubend, da die Wiederverwendung von Passwörtern den Markt für Kontokompromittierungen in die milliardenschwere illegale Industrie verwandelt, die er heute ist. Benutzer müssen sich über Vorfälle wie die RockYou21-Liste im Klaren sein, die Tausende von frei verfügbaren Zugangsdaten auflistet, die von echten Konten gestohlen wurden. Strikte Passworthygiene – unterstützt durch Passwort-Manager oder automatische Erinnerungen zum Zurücksetzen von Passwörtern – war noch nie so wichtig.

Blockieren Sie Pop-ups und Werbung

Pop-up-Anzeigen bieten ein perfektes Vehikel für die Verbreitung von Schadcode. Diese zu blockieren kann jedoch schwieriger sein als erwartet. Moderne Browser bieten zwar eine Möglichkeit, alle neuen Pop-ups automatisch zu blockieren, dies kann jedoch die produktive Benutzererfahrung beeinträchtigen. Eine traditionelle Lösung ist die Sicheres Web-Gateway (SWG). Dies bietet eine Form des Schutzes für Browser auf Unternehmensebene und hilft dabei, einen Perimeter zwischen Benutzern und dem externen Web zu definieren. URLs werden gemäß den Sicherheitsrichtlinien des Unternehmens blockiert, wodurch bekannte bösartige URLs aussortiert werden. Neuartige bösartige Websites stellen jedoch ein anhaltendes Problem dar.

Schützen Sie Ihr Surfen mit LayerX

Die Bedrohungen gehen weit über den Browserschutz hinaus, den Patchwork-Sicherheitslösungen bieten. Um Benutzer vor den unzähligen Bedrohungen beim Surfen zu schützen, ist etwas Neues erforderlich: eine zusammenhängende, benutzerorientierte Browser-Sicherheitsplattform.

LayerX bietet diesen hochmodernen Ansatz zur Browsersicherheit. Durch die Priorisierung der Sichtbarkeit am äußersten Rand ermöglicht das Erweiterungstool die Echtzeitanalyse aller Browsing-Ereignisse. Der Sensor des Browsers sammelt diese Daten zunächst; Beurteilung des Webseitenverhaltens, der Benutzeraktivität und der Browserfunktionen. Die andere Komponente – der Enforcer – leitet Maßnahmen ein, sobald Schadcode identifiziert wurde. Dieser Aspekt treibt die Browsersicherheit weit über das übermäßig grobe, binäre Antwortmodell „Blockieren oder Zulassen“ hinaus. Durch das Einleiten oder Anhalten bestimmter Browseraktionen und das Einfügen von Code zur chirurgischen Neutralisierung riskanter Seitenkomponenten ist ein nahtloses Benutzererlebnis nicht mehr der Preis, den man für die Browsersicherheit zahlen muss.

Die Analyse risikoreicher Browserkomponenten wird von der zugrunde liegenden Plexus-Engine vorangetrieben. Diese Dual-Engine-Analyseplattform wird sowohl in der Browsererweiterung selbst als auch in einem zentraleren Cloud-Dienst betrieben. Alle von den Erweiterungssensoren erfassten Ereignisse werden in die Plexus-Engine eingespeist, analysiert und mit Daten aus der LayerX Threat Intel Cloud angereichert. Dies kombiniert die Granularität des Umgebungsrisikos jedes Benutzers mit unseren Makroübersichten über aktuelle Browser-Bedrohungstrends. Indem Plexus jeder Phase der Analyse ein kontextbezogenes Element verleiht, können proaktive Schutzmaßnahmen ergriffen werden, bevor eine Nutzlast ausgelöst wird.

Während LayerX keine Latenz oder Frustration für das Benutzererlebnis verursacht, standen nicht nur die Endbenutzer im Mittelpunkt. Die rasche Diversifizierung der Technologie-Stacks jeder Organisation – und die daraus resultierende Explosion von Sicherheitslösungen – haben auch für die Sicherheitsteams einen erheblichen Tribut gefordert. Zukunftssichere Sicherheit erfordert einen anderen Ansatz. Die einfache Ausführung ist ein wichtiger Indikator dafür, wie schnell eine Sicherheitsmaßnahme erledigt wird. Zur Reduzierung der Angriffsfläche hat sich LayerX zum Ziel gesetzt, alle relevanten Aufgaben in einer einzigen, übersichtlichen Oberfläche zu zentralisieren. Dies bietet nicht nur einen Einblick in die allgemeine Sicherheitslage eines Unternehmens, sondern bietet auch weitere Einblicke in aufgedeckte Lücken – sowie die Möglichkeit, Probleme effizient und nahtlos zu beheben.